PIZZA-BENDER

题目

## 2020-08-21 - TRAFFIC ANALYSIS EXERCISE - PIZZA-BENDER

ASSOCIATED FILES:

Zip archive of the pcap: 2020-08-21-traffic-analysis-exercise.pcap.zip 4.6 MB (4,647,949 bytes)

- 2020-08-21-traffic-analysis-exercise.pcap (5,430,799 bytes)

Zip archive of the alerts: 2020-08-21-traffic-analysis-exercise-alerts.zip 947 kB (947,275 bytes)

- 2020-08-21-traffic-analysis-exercise-alerts.jpg (1,062,042 bytes)

- 2020-08-21-traffic-analysis-exercise-alerts.txt (2,654 bytes)

NOTES:

- All zip archives on this site are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

## SCENARIO

LAN segment data:

- LAN segment range: 10.8.21.0/24 (10.8.21.0 through 10.8.21.255)

- Domain: tecsolutions.info

- Domain controller: 10.8.21.8 - Pizza-Bender-DC

- LAN segment gateway: 10.8.21.1

- LAN segment broadcast address: 10.8.21.255

## TASK

- Write an incident report based on the pcap and the alerts.

https://www.malware-traffic-analysis.net/2020/08/21/index.html

做题笔记

先看一下HTTP,有一条数据量比较大,且发送我方资产的记录

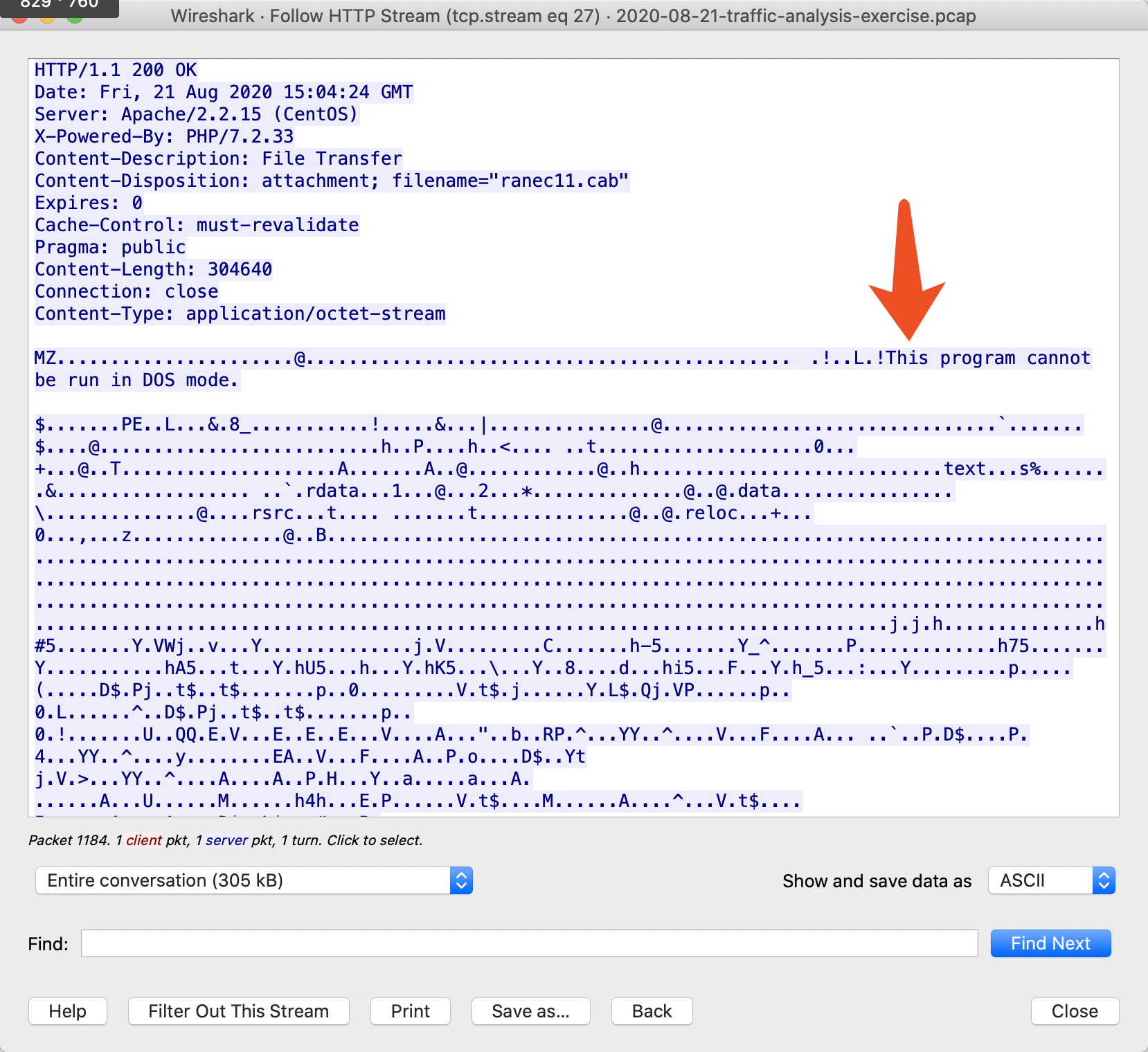

follow一下,根据This program cannot be run in DOS mode.,推断该IP45.12.4.190在往资产10.8.21.163上发送一个文件,并且在通过DOS运行程序,且10.8.21.163为Windows系统

可以看到该IP45.12.4.190发送了一个ranec11.cab附件,并且执行了它,通过资产上的PHP程序

GET /dujok/kevyl.php?l=ranec11.cab HTTP/1.1

Accept: */*

Accept-Language: en-US

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; WOW64; Trident/7.0; .NET4.0C; .NET4.0E)

Host: ncznw6a.com

Connection: Keep-Alive

HTTP/1.1 200 OK

Date: Fri, 21 Aug 2020 15:04:24 GMT

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/7.2.33

Content-Description: File Transfer

Content-Disposition: attachment; filename="ranec11.cab"

Expires: 0

Cache-Control: must-revalidate

Pragma: public

Content-Length: 304640

Connection: close

Content-Type: application/octet-stream

这个文件格式比较陌生,查询一下:

.cab Microsoft制订的压缩包格式,常用于软件的安装程序

可以看到,这个发送者的HOST为:ncznw6a.com,查询一下TI,发现其有恶意软件利用的行为,很可疑:

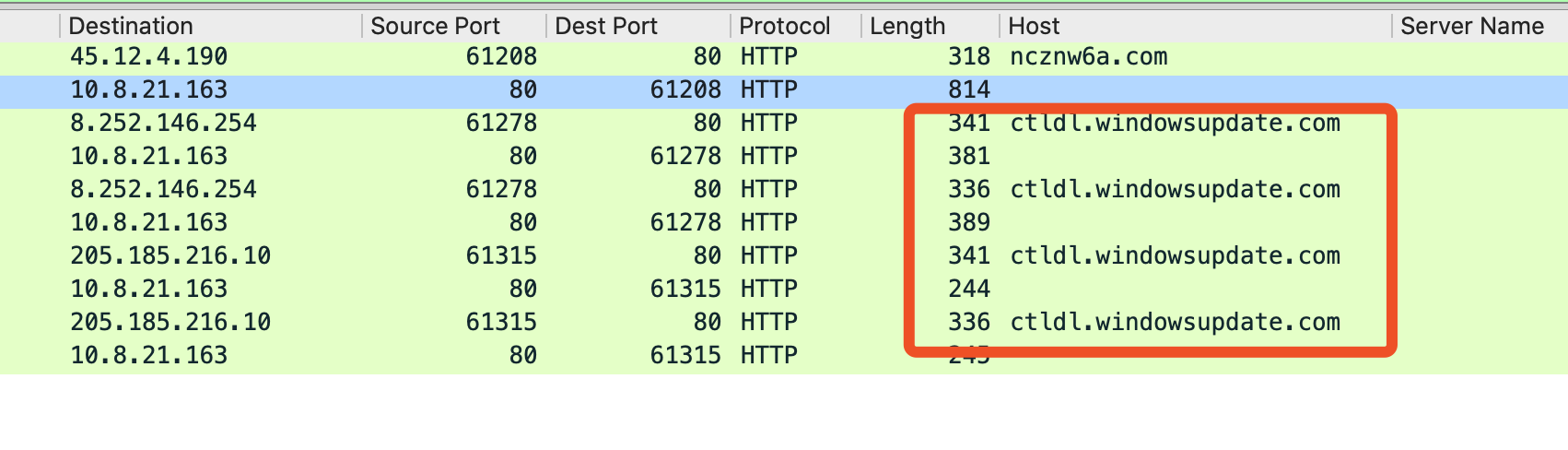

再回去看HTTP包,ctldl.windowsudate.com通过TI查询,是一个可信域名,排除域名205.185216.10和8.252.146.254。

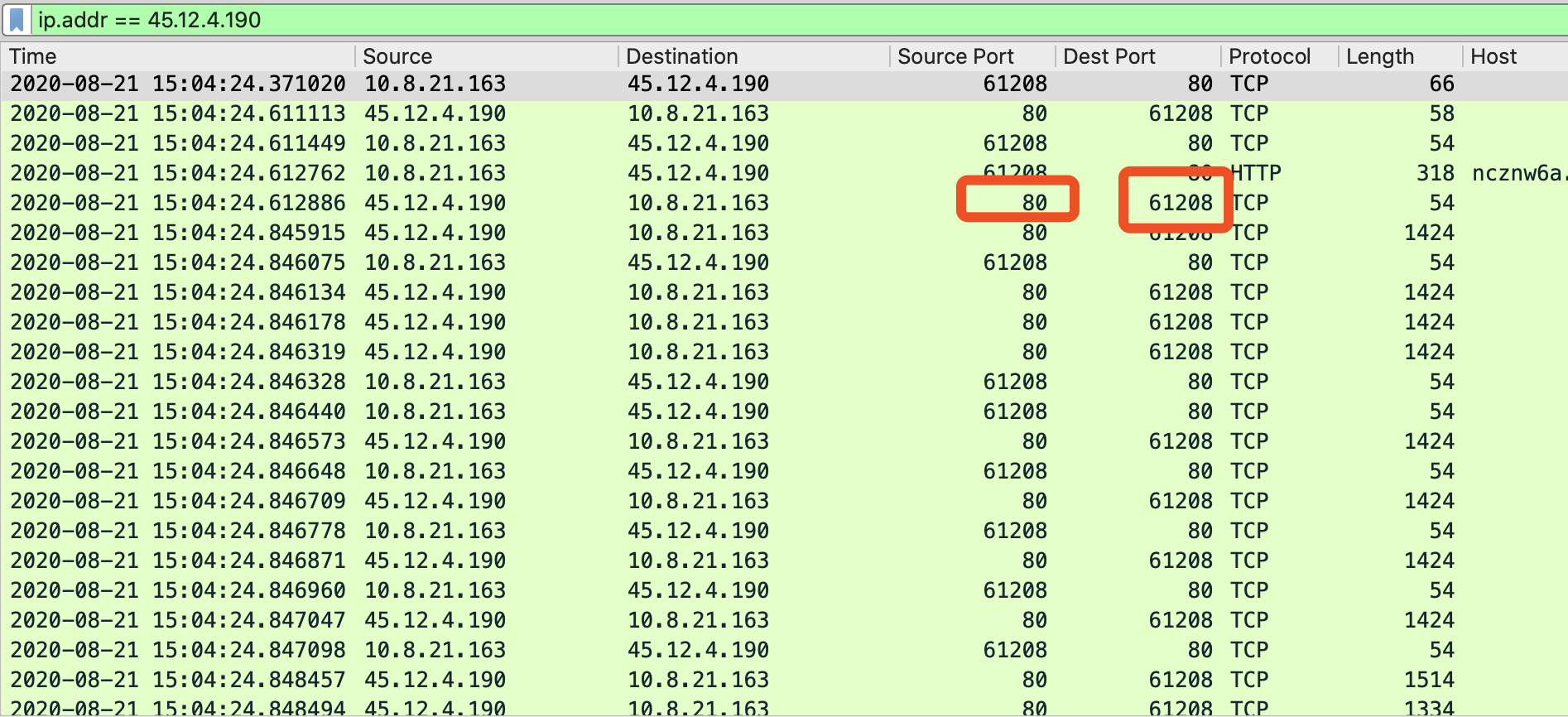

接下来,检索一下45.12.4.190这个IP的活动情况,可以发现资产的61208端口接受较多信息

搜索61208端口,发现一个相关的监控软件Glances

猜测:10.8.21.163先访问了45.12.4.190,然后从后者下载了远控恶意文件。

Answer

以下是标准答案,发现自己只看HTTP,HTTPS中的可以IP都没有进行排查。

Malicious HTTP traffic:

• 45.12.4.190 port 80 - ncznw6a.com - GET /dujok/kevyl.php?l=ranec11.cab

Suspicious domains using HTTPS traffic:

- 5.147.231.132 port 443 - ldrbravo.casa

- 89.44.9.186 port 443 - siesetera.club

- 89.44.9.186 port 443 - ciliabba.cyou

- 89.44.9.186 port 443 - ubbifeder.cyou

错误纠正

要对流量包中的HTTPS流量也进行排查

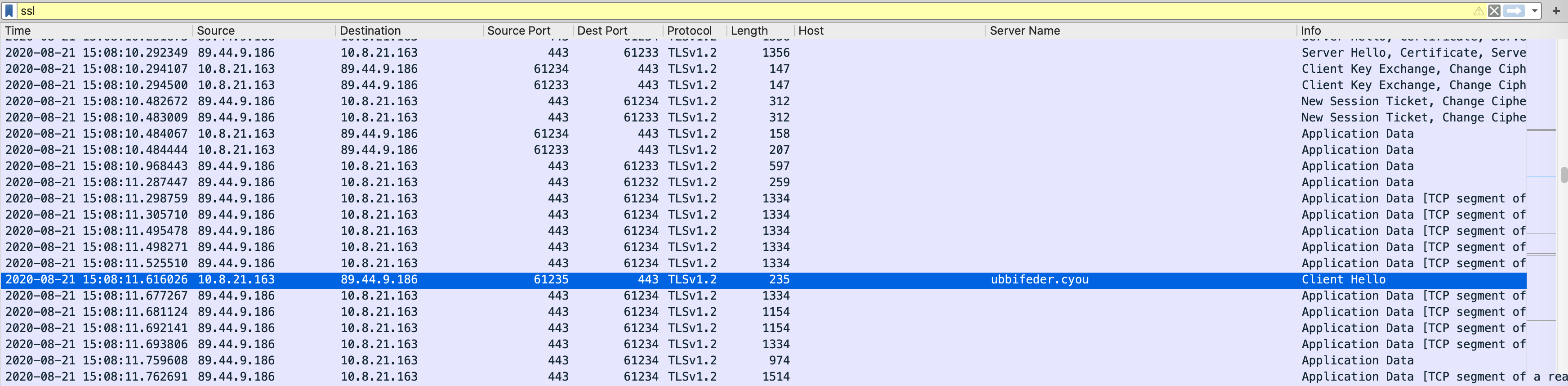

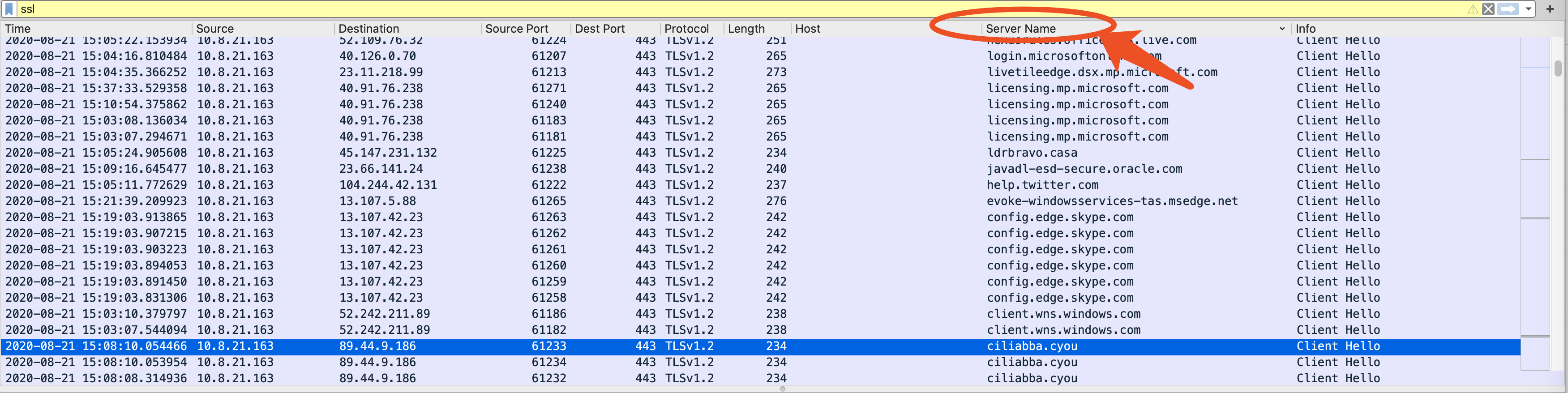

分析HTTPS流量

先看一下统计里面总体的情况

查询HTTPS流量,根据协议进行过滤,可以先快速浏览一遍,根据HOST进行一下初步的判断,一般来说,正规的域名,例如bing.com这种一般不会出现大问题,除非是有一些高级的劫持等手法。然后要特别关注一下便宜的域名甚至免费的域名,比如便宜的.xyz .top .cyou .casa尤其是免费的 .tk .ml .ga .cf .gq,也要关注一下动态的,无规则的域名,可能是通过DGA算法生成的,用于远控的隐蔽。

单击Column可以集中显示所有存在的内容,以此来查看通过SSL协议的所有Server Name:

通过排除法,可以把高可信域名去除,将一些疑似动态的、便宜的、免费的域名统计下来,进一步分析,或者直接去TI平台查询,可以看到一些可疑的域名:

- ldrbravo.casa

- siesetera.club

- ciliabba.cyou

- ubbifeder.cyou

补充

3W1H原则

3W即Who、What、Why,1H即How,做应急响应要带着疑问来做事情。[1]

要素原则

做应急响应,主要是抓关键证据,即要素,这些要素包括样本、流量、日志、进程及模块、内存、启动项。[1]

Wireshark过滤方法

- 针对IP地址的过滤

- 源地址:ip.src == 192.168.1.1

- 目的地址:ip.dst == 192.168.1.1

- 源地址或目的地址:ip.addr == 192.168.1.1

- 反选:!(ip.addr == 192.168.1.1)

- 针对协议的过滤

- 直接输入协议名:http

- 多种协议,可进行逻辑组合:http or ssl

- 反选:!tcp

Referecnes

[1] 应急响应的整体思路和基本流程,深信服千里目安全实验室 ,https://www.freebuf.com/articles/terminal/192859.html