PCAP AND INFO FOR AN ISC DIARY

调查过程

查看统计信息

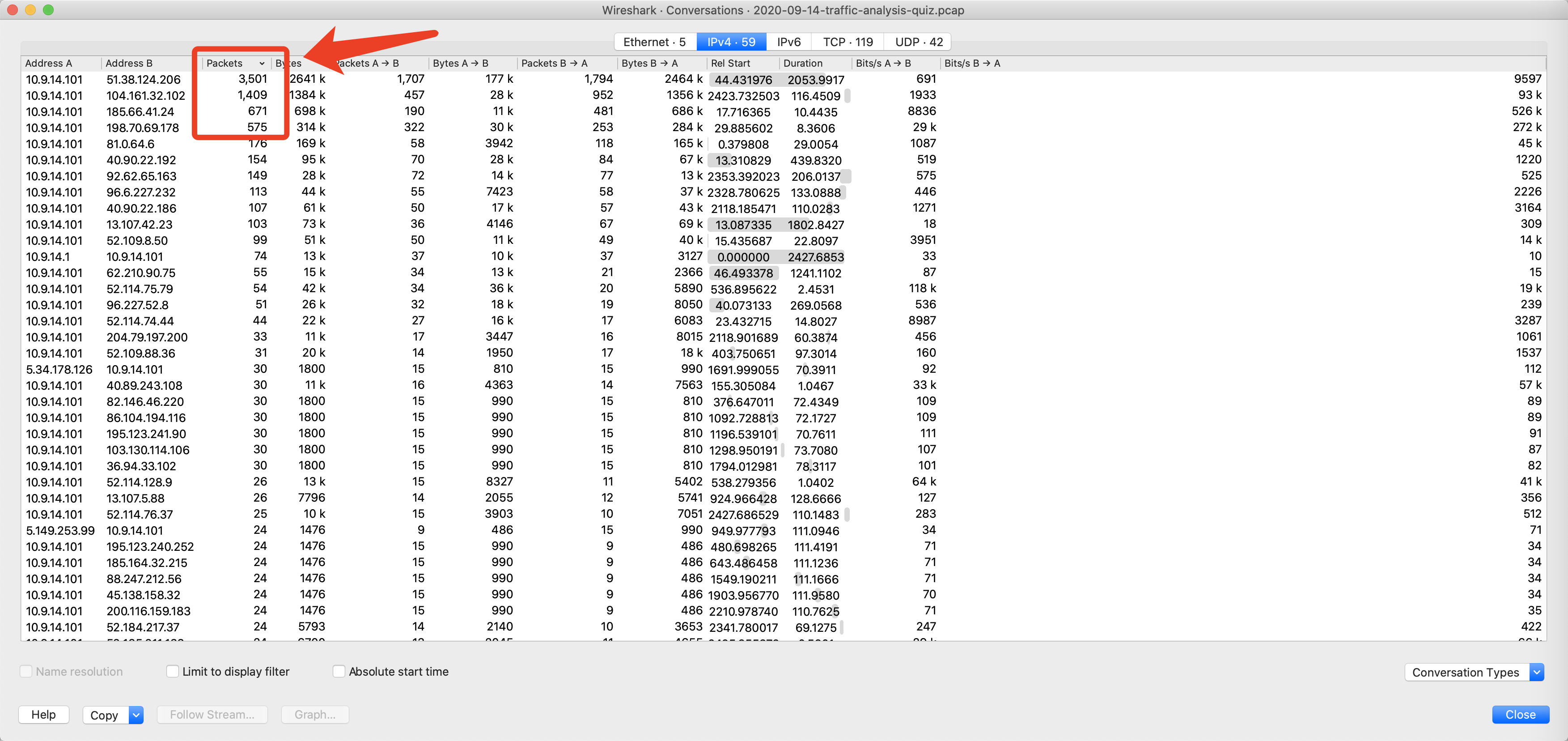

使用WireShark的Statistics功能中的Conversion,着重看一下外部通讯数据包最多的情况。可以看到:

- 内部资产

10.9.14.101与外部通讯最多 - 外部IP:

51.38.124.206、104.161.32.102与资产IP10.9.14.101通讯最多,并且前者的通讯包数量最大

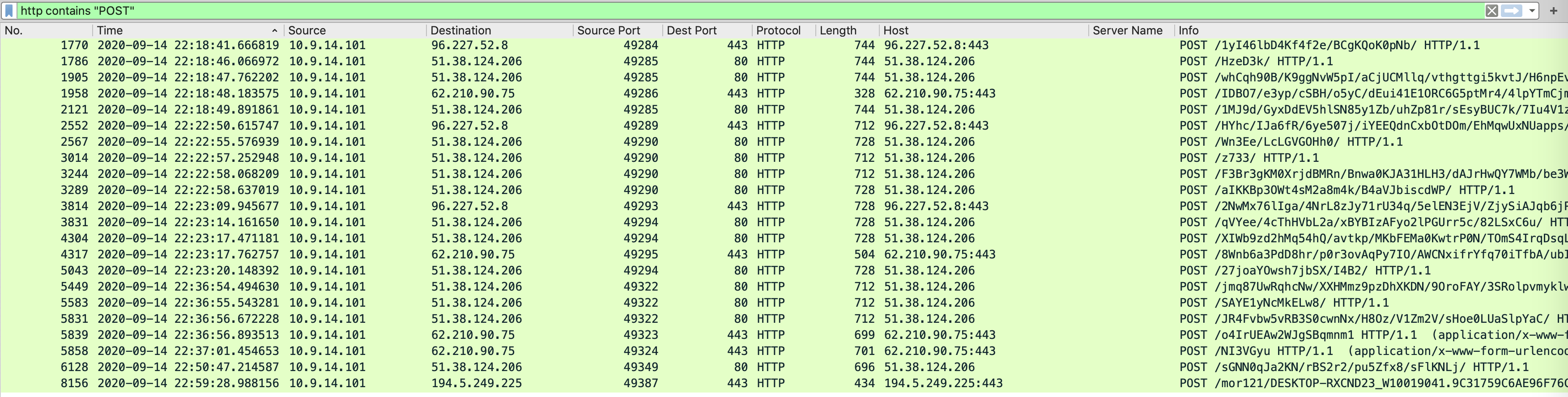

分析可疑的HTTP流量

首先分析可疑的POST型HTTP流量,使用命令http contains "POST"。

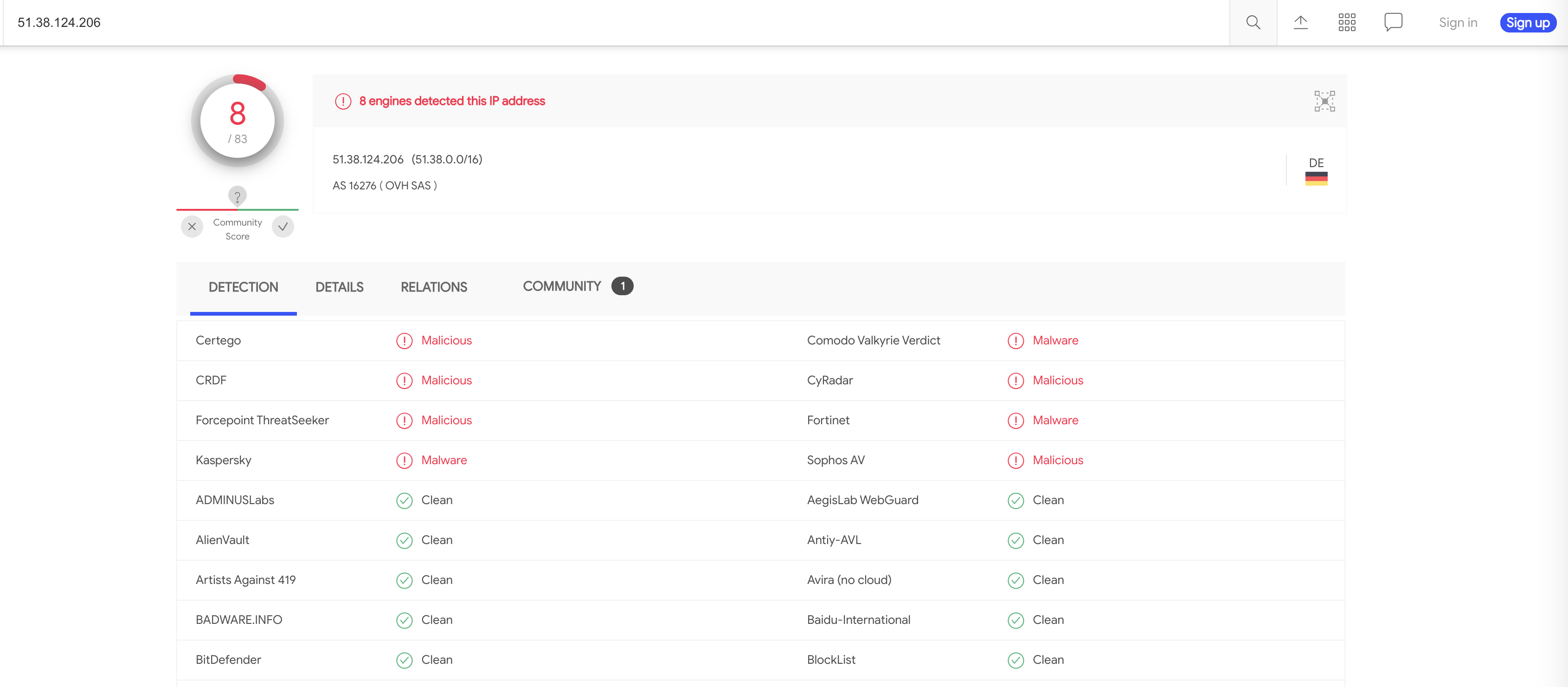

可以看到,其中与外部资产IP51.38.124.206的通讯行为较多,且请求的POST链接为无规则字符的形式,符合木马通讯的特征。使用杀器VT进行搜索,发现了外部资产IP51.38.124.206的恶意行为。

时间序列分析

将可疑的HTTP流量进行时间序列分析,即先进行时间排序,然后根据时间线进行时间复原和分析。

追溯资产IP与疑似恶意IP51.38.124.206最早的交互时间,follow可得,发现资产IP为一台Windows主机,并且资产IP10.9.14.101发送了POST型的HTTP流量,其中发送一个名为nfxwmindlotkgwoaftp的文件,且内容为乱码、无明显文件头特征,可见为特意进行的加密信息。

由此可推断,资产IP10.9.14.101受木马感染后,正在被窃取敏感信息,发送到恶意外部IP51.38.124.206上