TROUBLE ALERT

题目内容

ASSOCIATED FILES:

Zip archive of the pcap: 2020-09-25-traffic-analysis-exercise.pcap.zip 2.1 MB (2,051,483 bytes)

- 2020-09-25-traffic-analysis-exercise.pcap (2,601,907 bytes)

Zip archive of the alerts: 2020-09-25-traffic-analysis-exercise-alerts.zip 1.4 MB (1,410,380 bytes)

- 2020-09-25-traffic-analysis-exercise-alerts.jpg (1,571,226 bytes)

- 2020-09-25-traffic-analysis-exercise-alerts.txt (4,z083 bytes)

## SCENARIO

LAN segment data:

- LAN segment range: 10.0.0.0/24 (10.0.0.0 through 10.0.0.255)

- Domain: pascalpig.com

- Domain controller: 10.0.0.10 - Pascalpig-DC

- LAN segment gateway: 10.0.0.1

- LAN segment broadcast address: 10.9.25.255

## TASK

- Write an incident report based on the pcap and the alerts.

https://www.malware-traffic-analysis.net/2020/09/25/index.html

做题笔记

HTTP分析

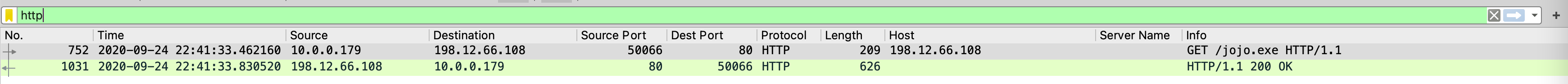

由题干可知,受害站点的域名为pascalpig.com。检索HTTP流量,可看到:

图:HTTP流量记录

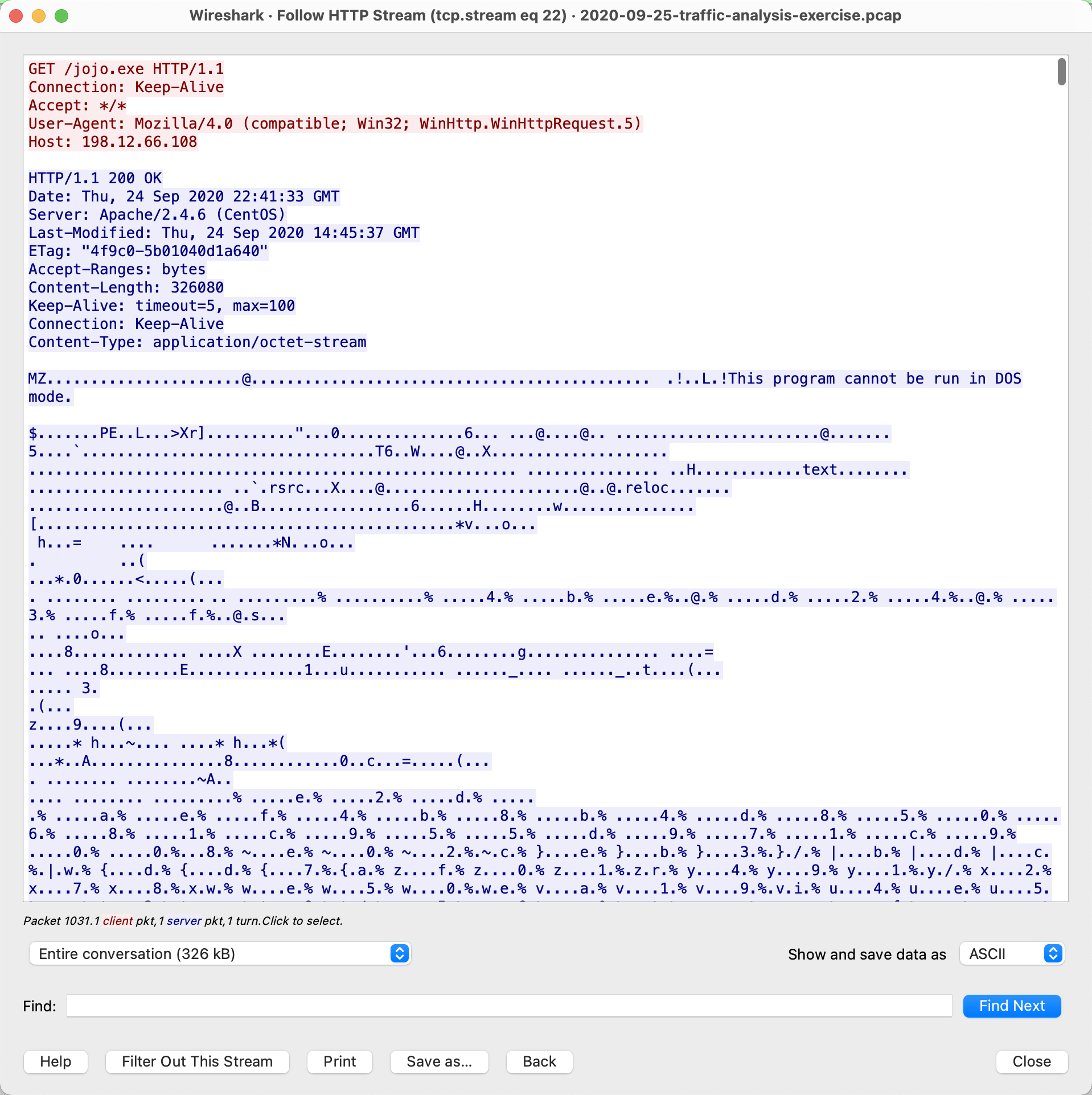

其中,本地主机10.0.0.179与外部IP198.12.66.108有通讯,并且传输了jojo.exe可执行文件。follow该记录:

图:No.752记录通讯明文

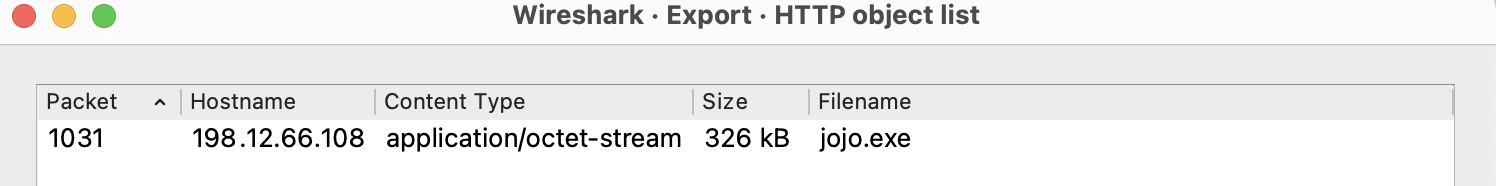

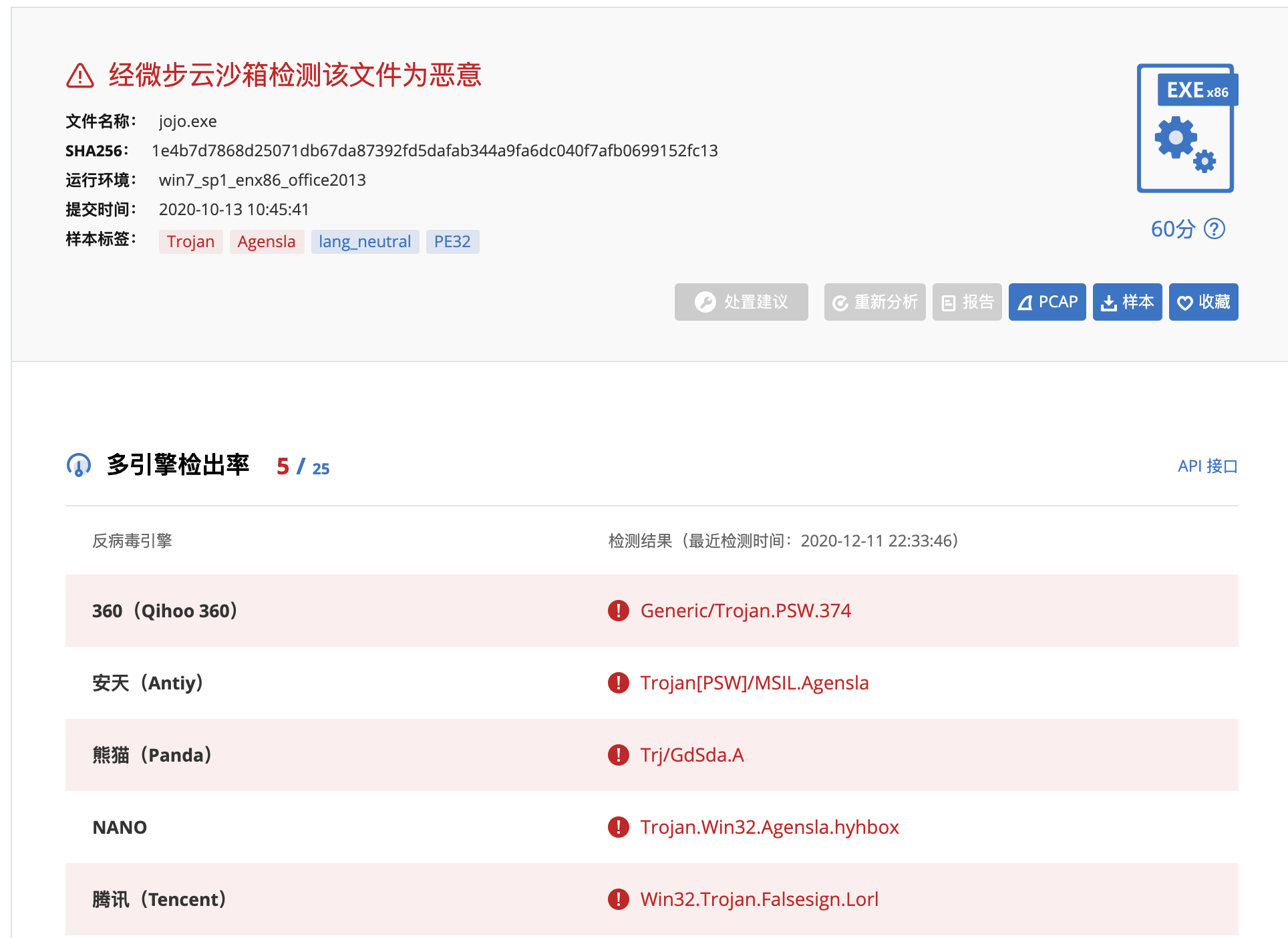

根据文件头显示,可以确定是.exe文件。导出该文件,通过VT或者微步云沙箱进行查杀:

图:Wireshark导出HTTP文件

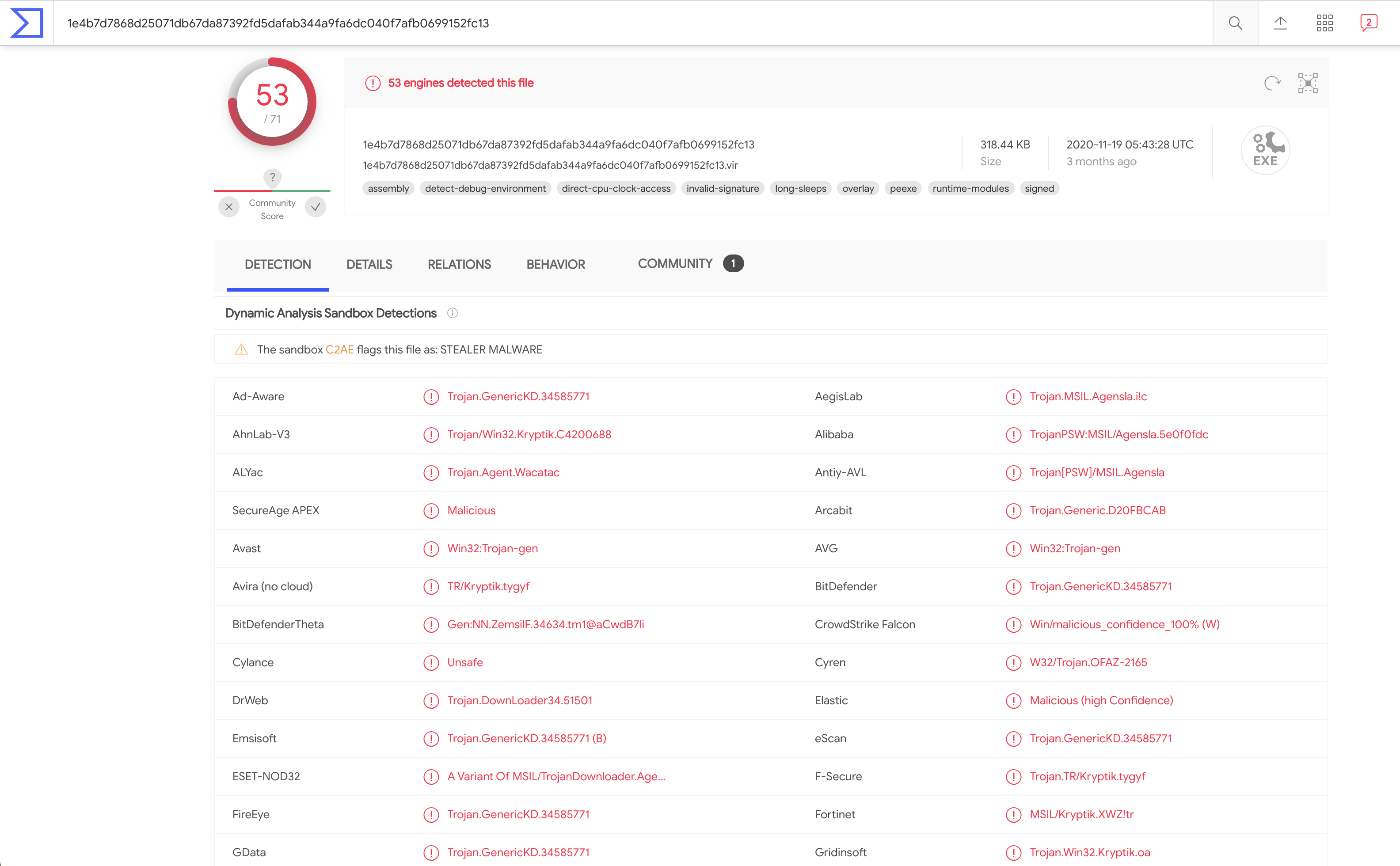

图:VirusTotal检测样本

图:微步云沙箱检测样本

该恶意样本,初步判断其为Agensla木马,针对Windows环境。推断出其针对办公机器。

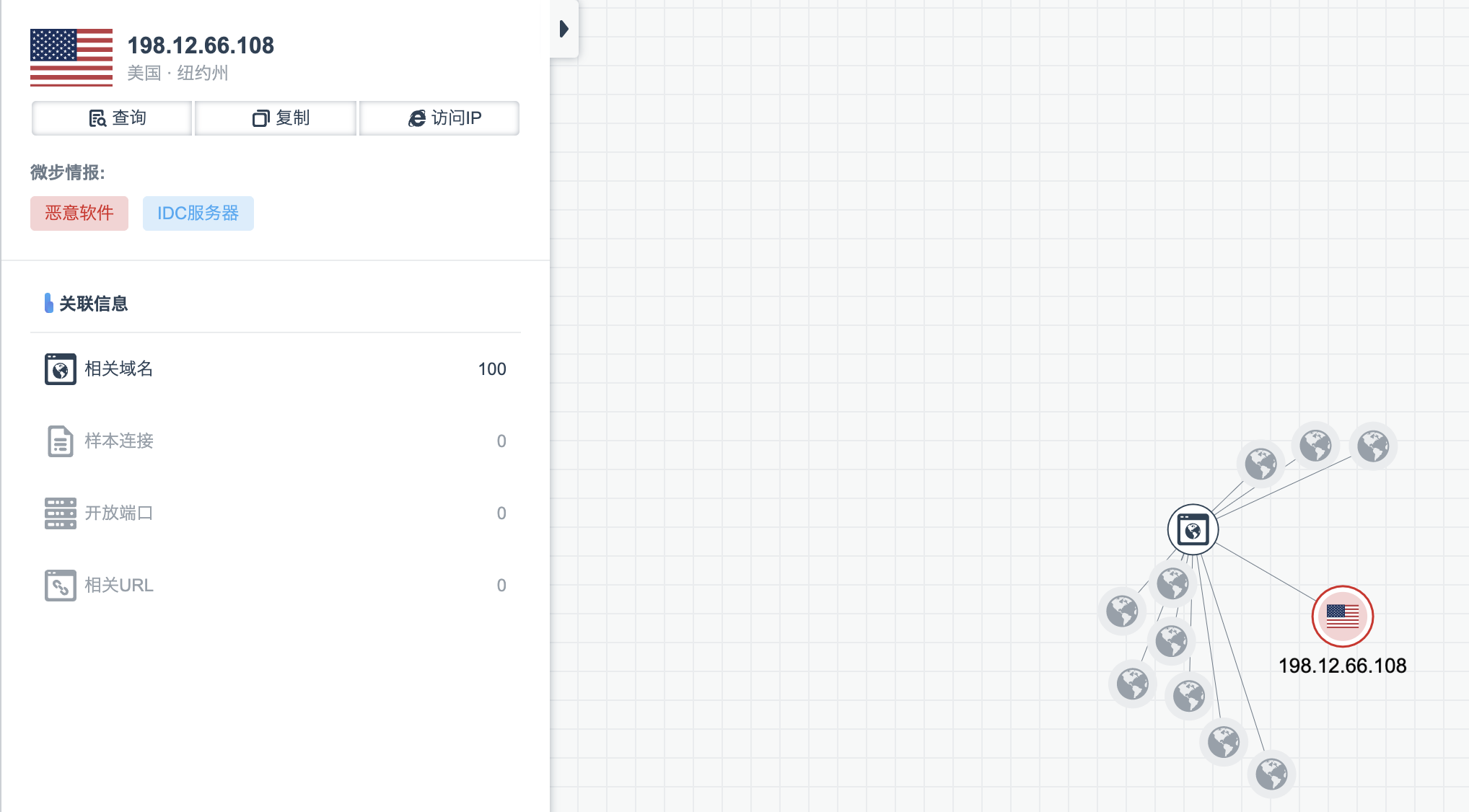

接下来,分析198.12.66.108远程IP:

图:微步Graph分析IP

可以看出,微步给了恶意软件IP,地理位置是在美国。

受影响范围分析

接下来根据内网主机10.0.0.179进行横向的分析。

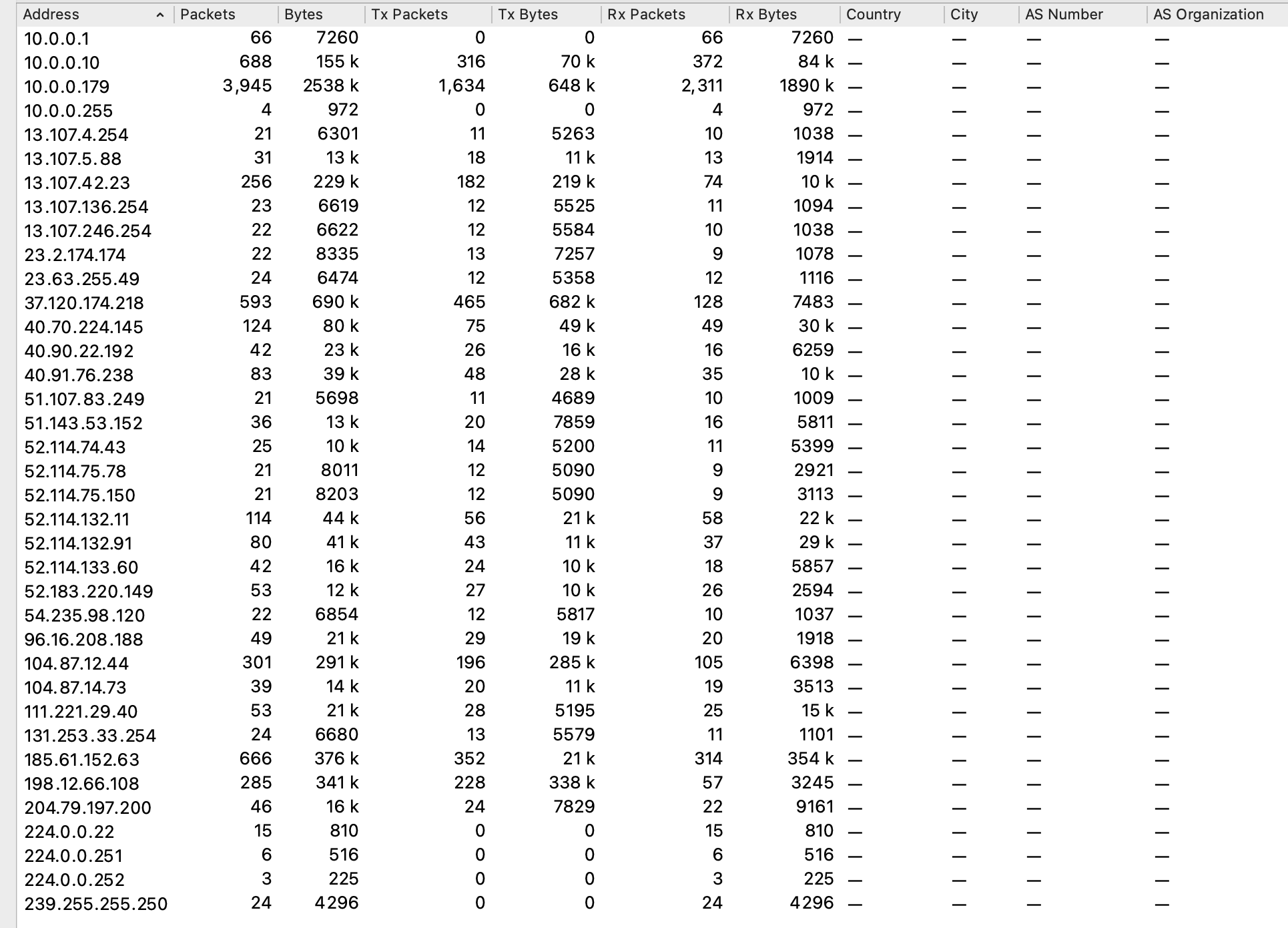

使用统计功能中的端点统计:

图:Wireshark-Statistic-Endpoint

整个数据包中,本地主机有:

- 10.0.0.1

- 10.0.0.10

- 10.0.0.179

- 10.0.0.255

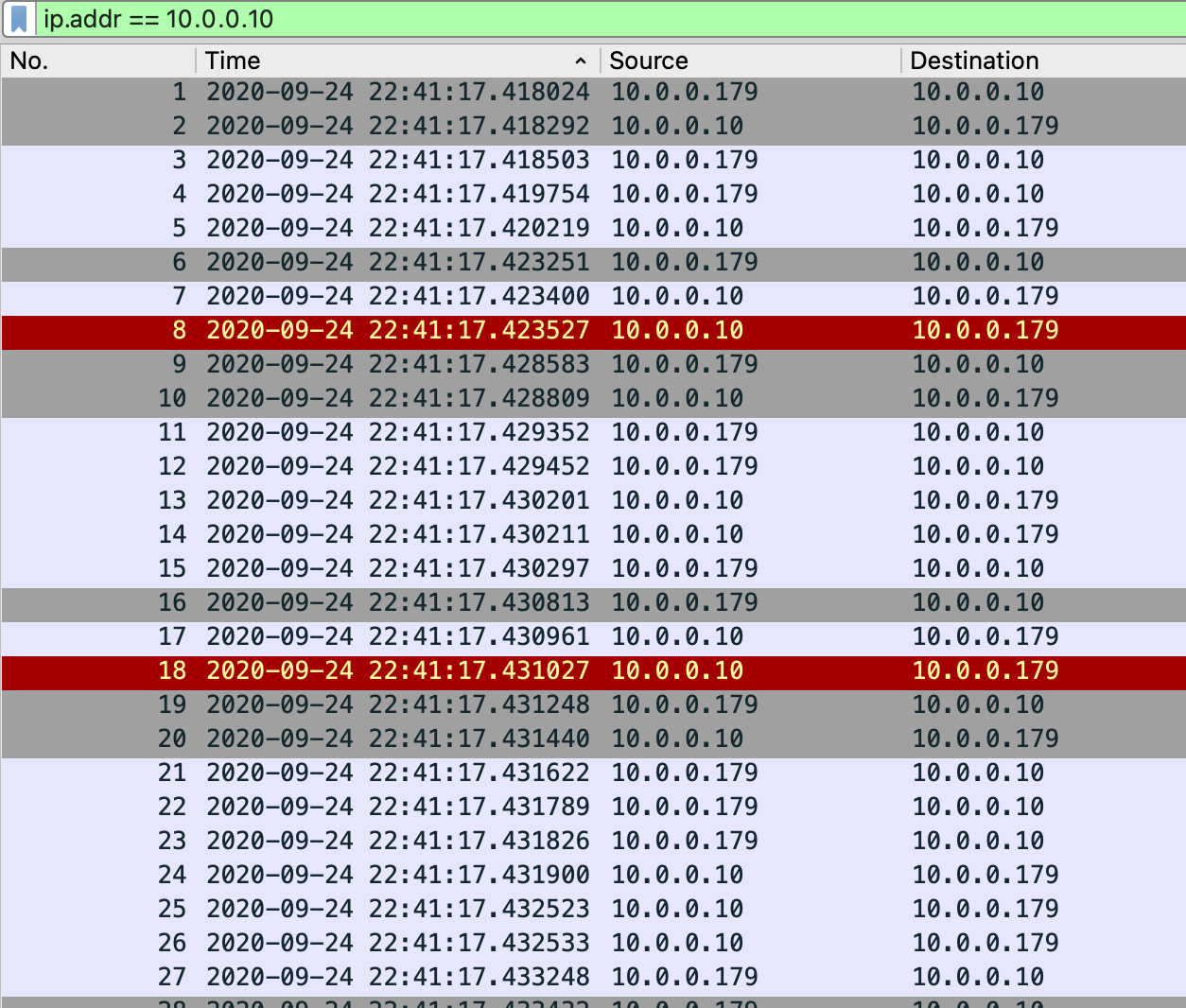

其中10.0.0.10为域控地址,比较敏感,排查其与受感染主机的通讯情况:

图:域控地址通讯情况

从中可知,域控与受感染主机有大量交互,初步判断已感染。

时间线分析

接下来根据该通讯记录的时间,进行时间线分析。