TECSOLUTIONS

题目

## 2020-07-31 - TRAFFIC ANALYSIS EXERCISE - TECSOLUTIONS

ASSOCIATED FILES:

Zip archive of the pcap: 2020-07-31-traffic-analysis-exercise.pcap.zip 2.5 MB (2,540,933 bytes)

- 2020-07-31-traffic-analysis-exercise.pcap (3,512,271 bytes)

Zip archive of the alerts: 2020-07-31-traffic-analysis-exercise-alerts.zip 1.4 MB (1,443,459 bytes)

- 2020-07-31-traffic-analysis-exercise-alerts.jpg (1,770,626 bytes)

- 2020-07-31-traffic-analysis-exercise-alerts.txt (5,734 bytes)

NOTES:

- All zip archives on this site are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

## SCENARIO

LAN segment data:

- LAN segment range: 10.7.31.0/24 (10.7.31.0 through 10.7.31.255)

- Domain: tecsolutions.info

- Domain controller: 10.7.31.7 - Tecsolutions-DC

- LAN segment gateway: 10.7.31.1

- LAN segment broadcast address: 10.7.31.255

## TASK

- Write an incident report based on the pcap and the alerts.

## ANSWERS

- Click here for the answers.

调查过程

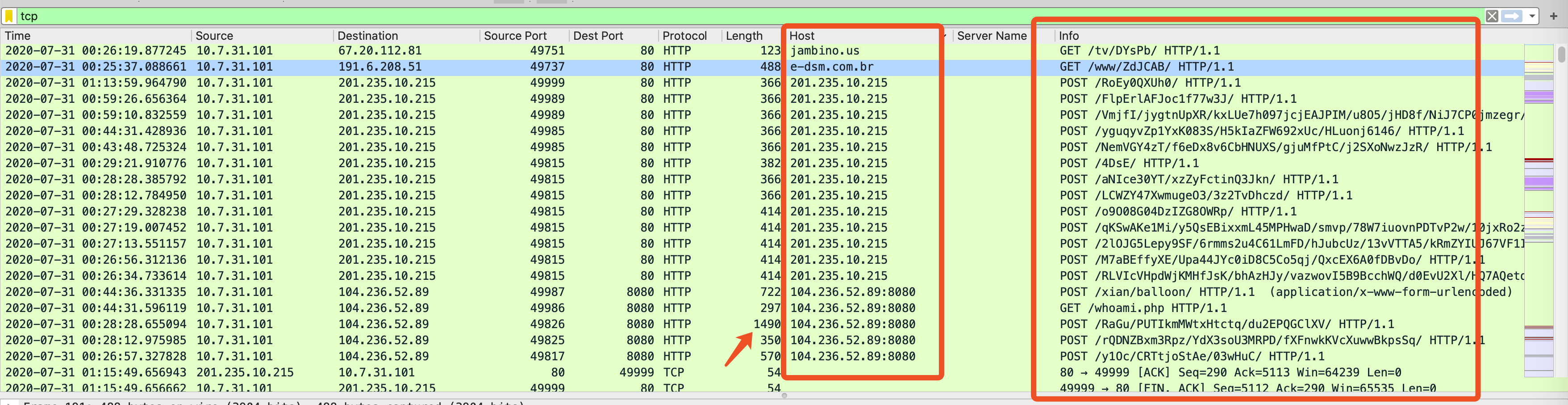

先看一下TCP

先看HTTP的记录,关注三件事:

-

主机名(Host)

-

包长度(Length)

- 请求路径(info)

可以看有没有不常见的、特殊的域名,有没有较大的数据包,有没有特别的请求路径

可以看到,出现最频繁的资产IP是:10.7.31.101,疑似的IP为:201.235.10.215。

看最大的数据

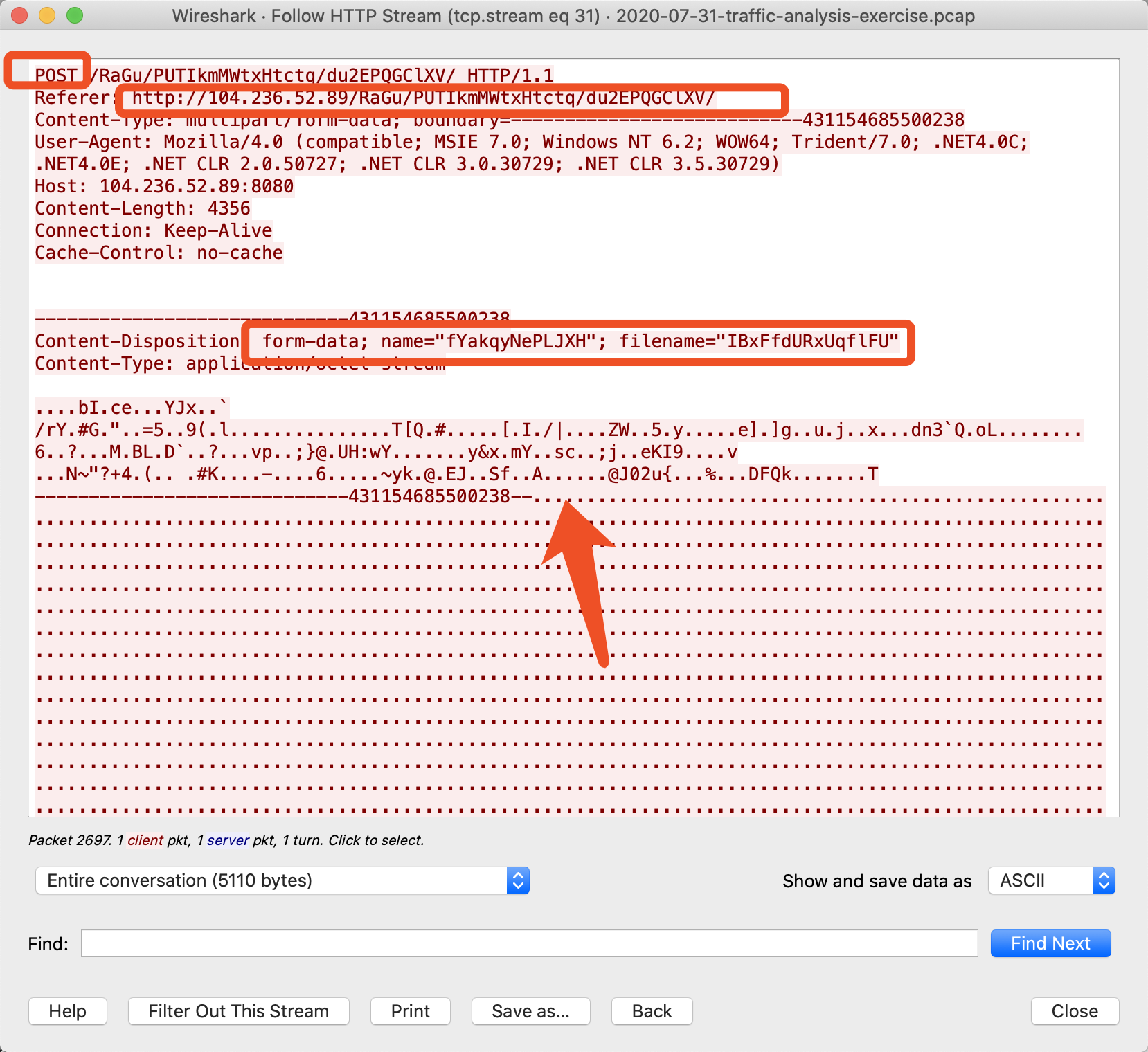

接下来,我们看一下HTTP请求里,数据量最大的一条数据:

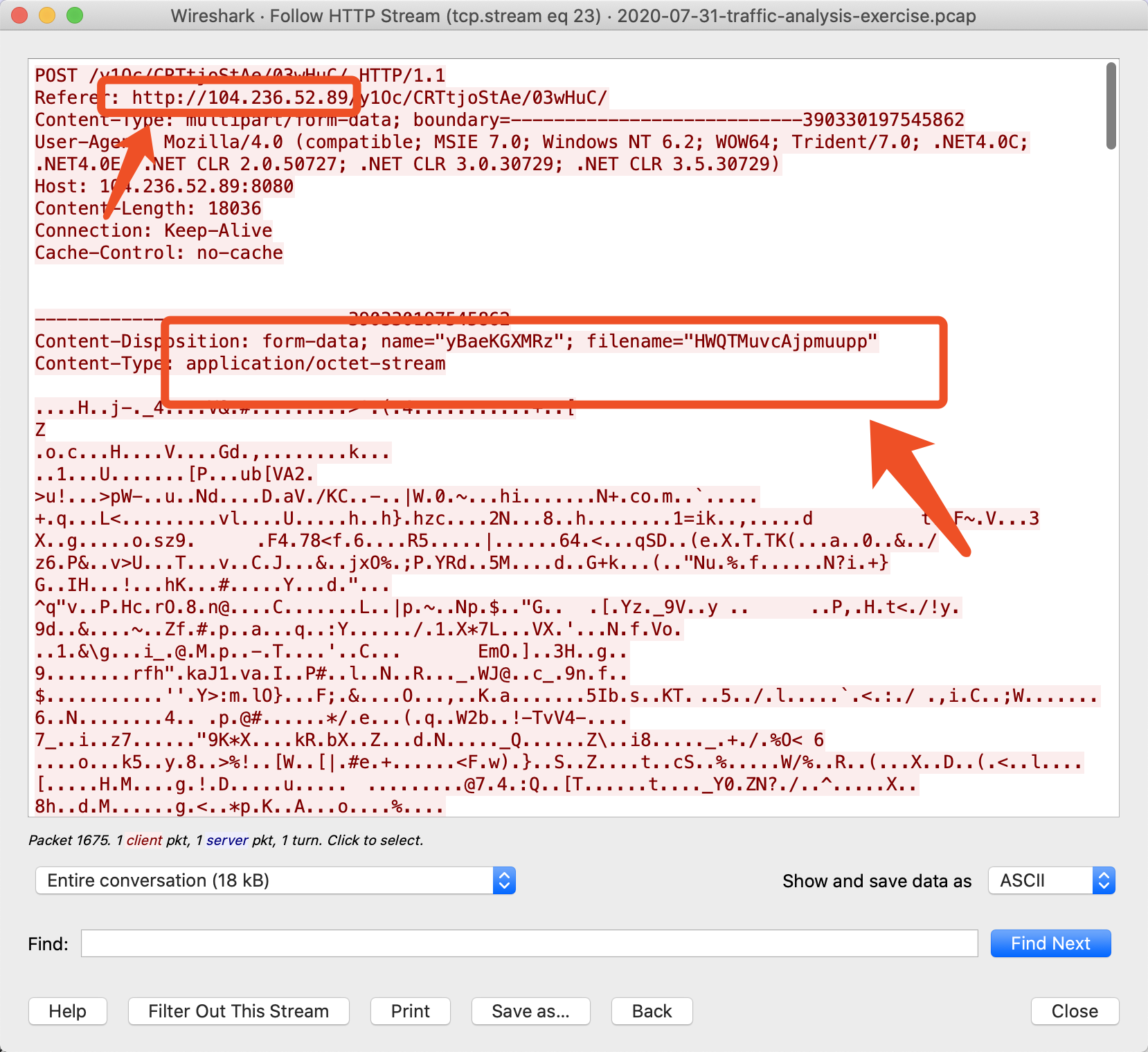

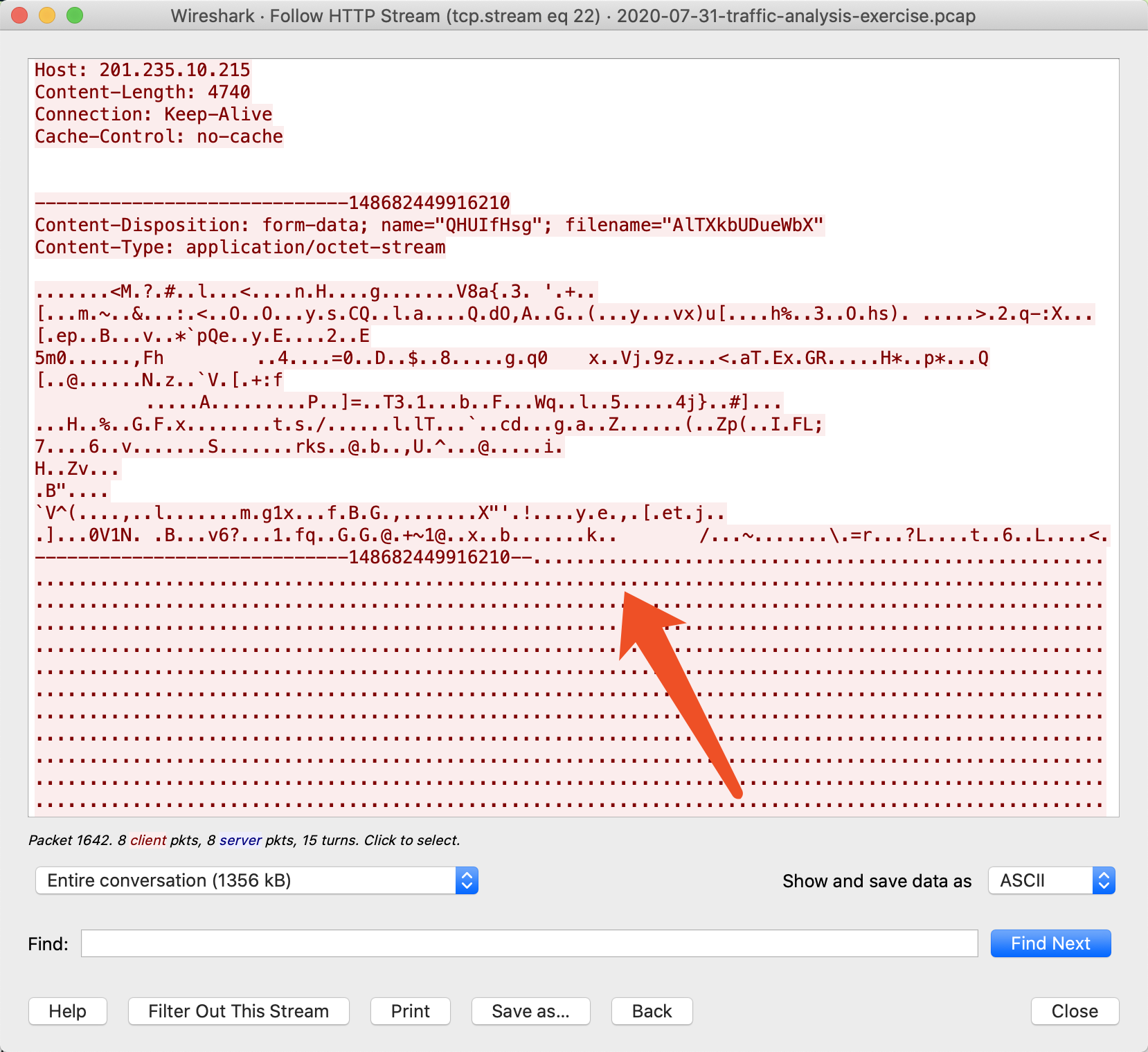

可以看到,这是一个数据上传行为。我们的资产IP是:10.7.31.101,上传的服务器为:104.236.52.89。上传的数据乱码,不能看到一些文件头特征。

根据时间序列追踪

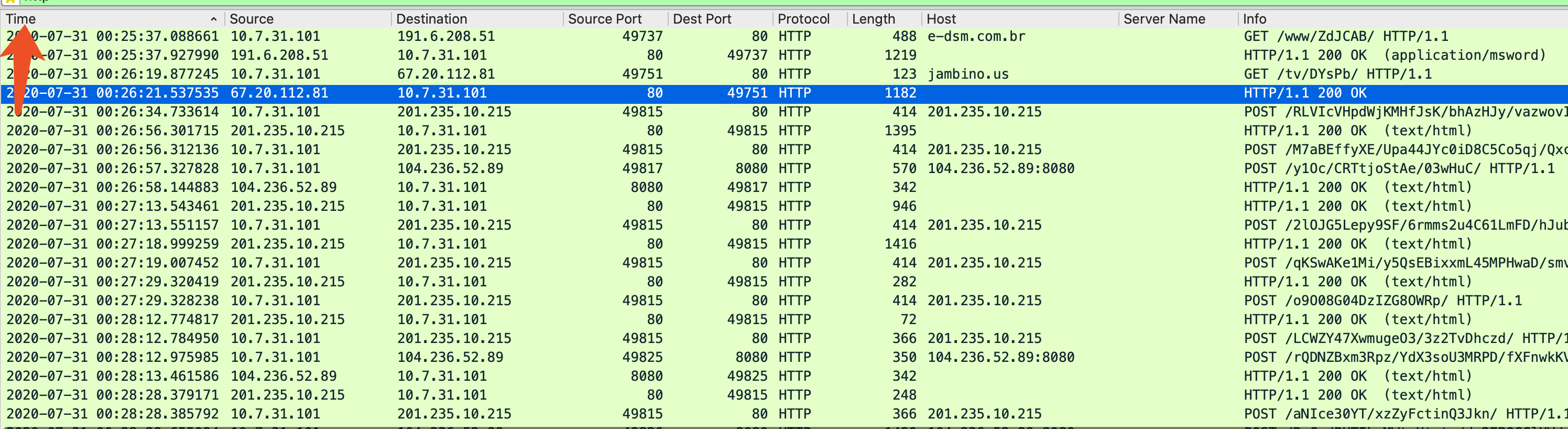

接下来,我们根据时间顺序,尝试猜测、还原资产的整个访问行为。

可以看到,资产IP10.7.31.101先访问了网站e-dsm.com.br,follw其返回包,可以看到是从e-dsm.com.br下载了一个名为INVOICE-OR85-923315.doc的doc文件:

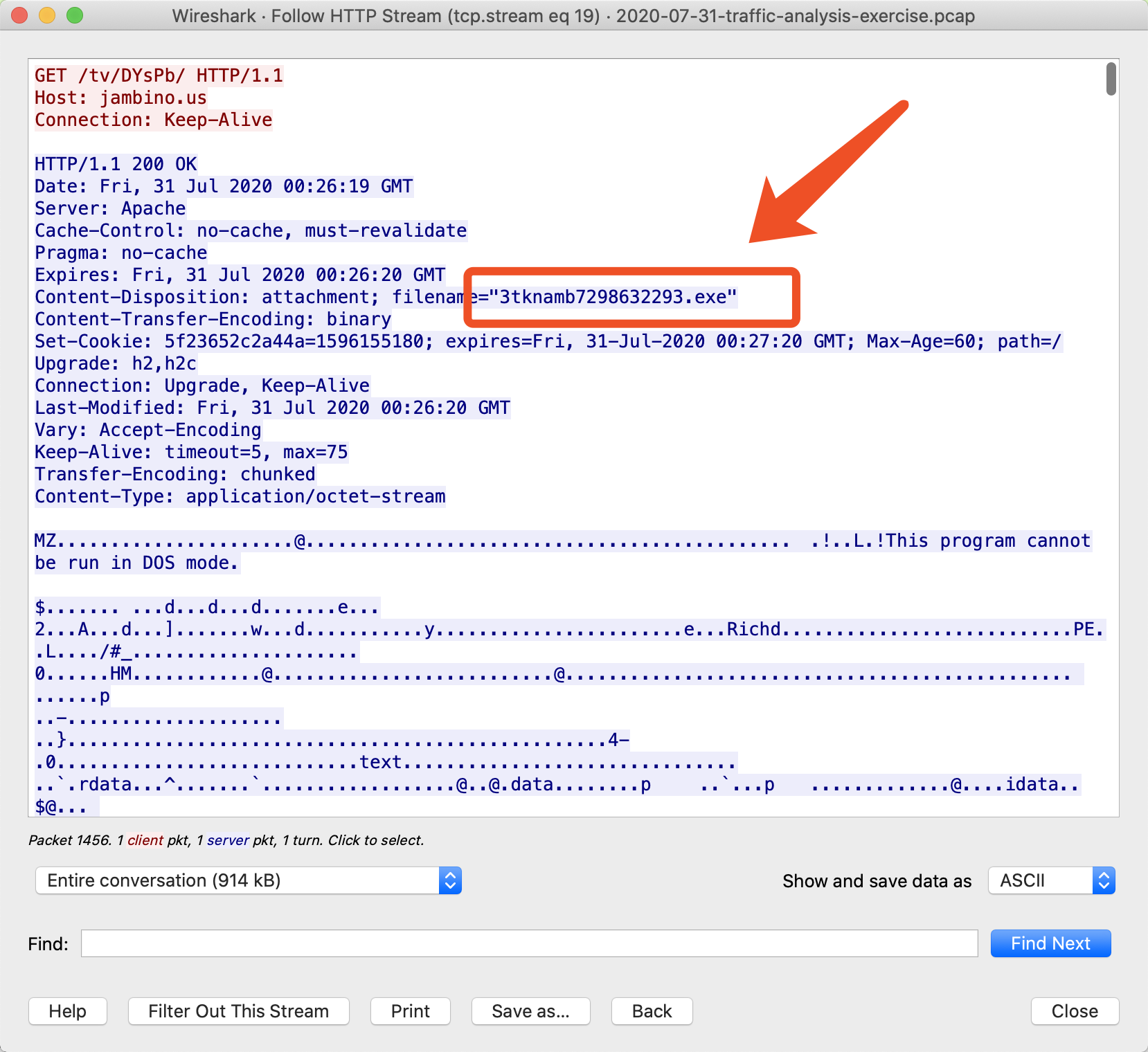

然后资产10.7.31.101又访问e-dsm.com.br下载了3tknamb7298632293.exe文件:

然后,资产IP10.7.31.101就向104.236.52.89:8080发送了类型为octet-stream(表示一种未知的文件类型)的信息。

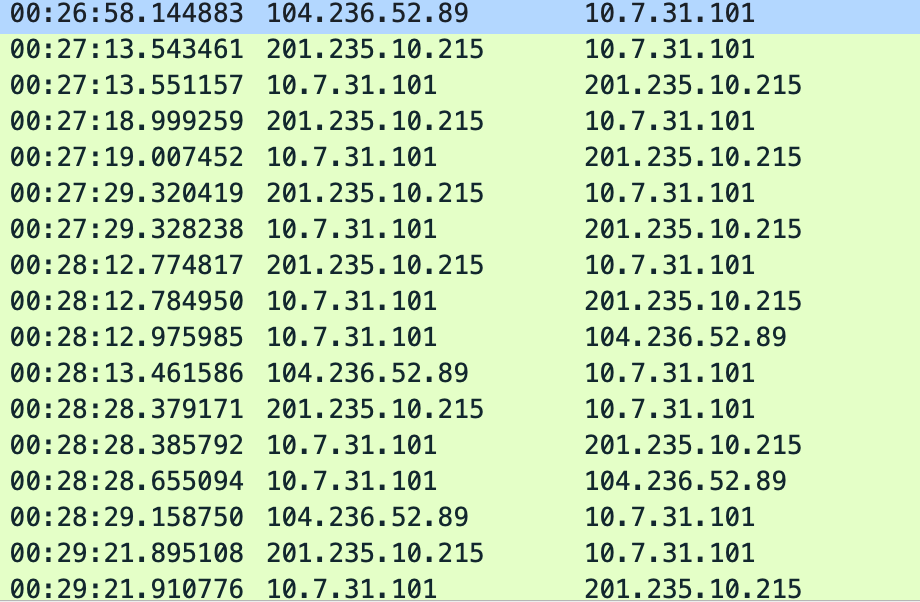

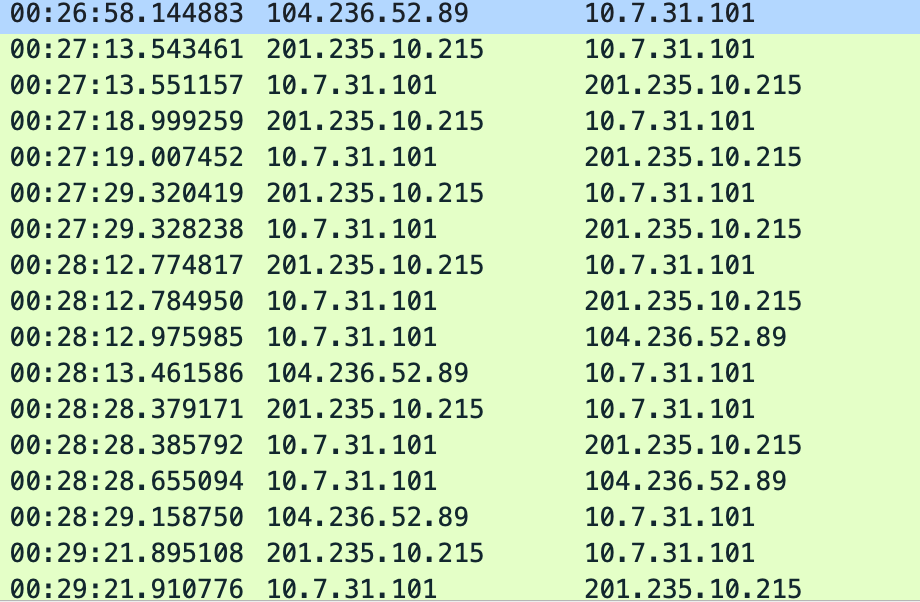

然后,资产IP10.7.31.101与外部IP201.235.10.125进行了频繁的请求交互

猜想

- 资产IP

10.7.31.101访问了网站e-dsm.com.br,下载了INVOICE-OR85-923315.doc恶意文件,用户打开后,该doc文件在后台自动下载了3tknamb7298632293.exe木马文件,导致用户上线。

结果记录

- 恶意的IP

104.236.52.89201.235.10.215

-

恶意的URL

e-dsm.com.brjambino.us

-

恶意的文件

INVOICE-OR85-923315.doc

- 受感染的主机

10.7.31.101

后续补充分析

提取疑似恶意文件

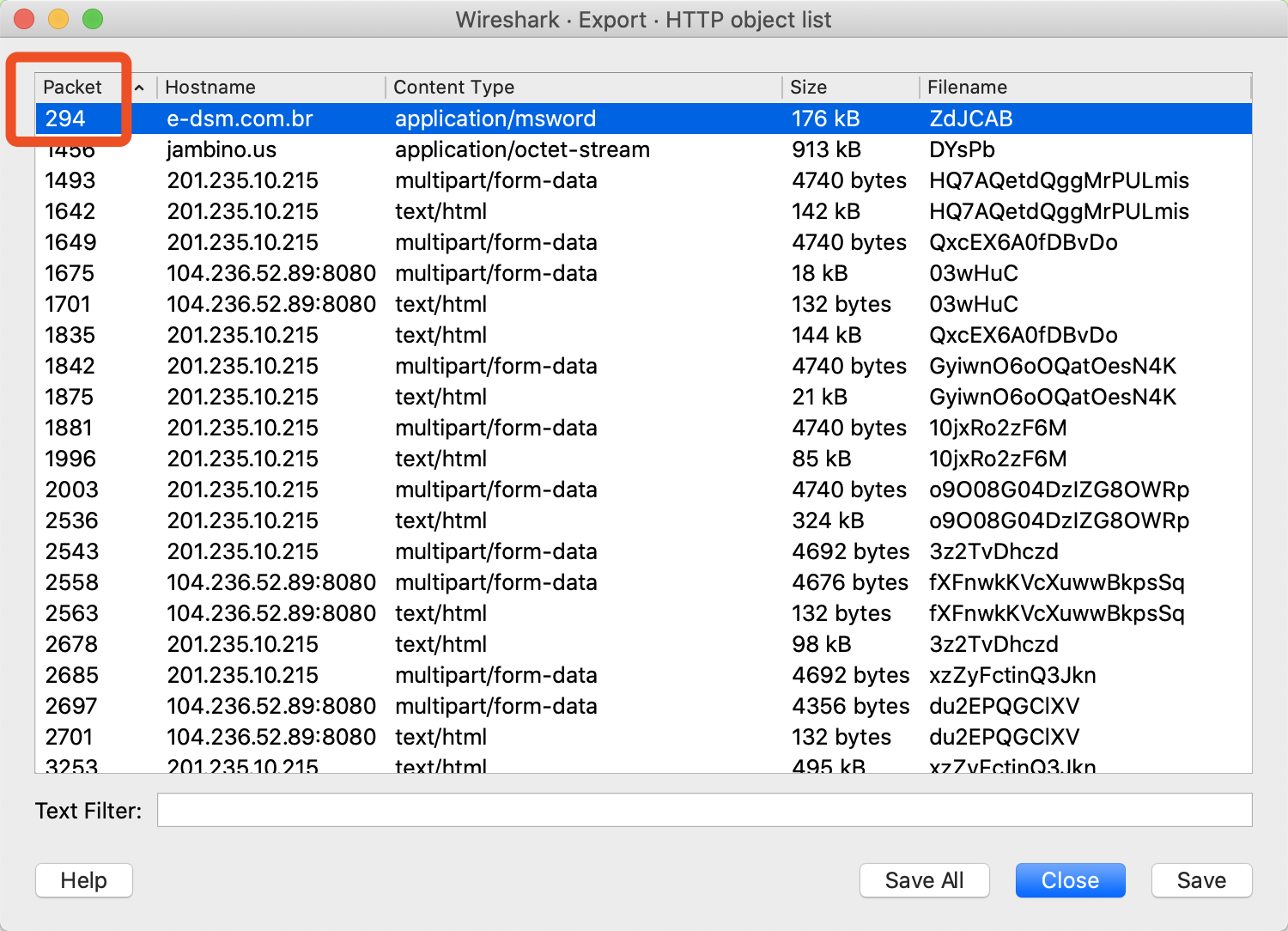

根据之前分析到的,有下载行为的Packet包,导出疑似的文件:

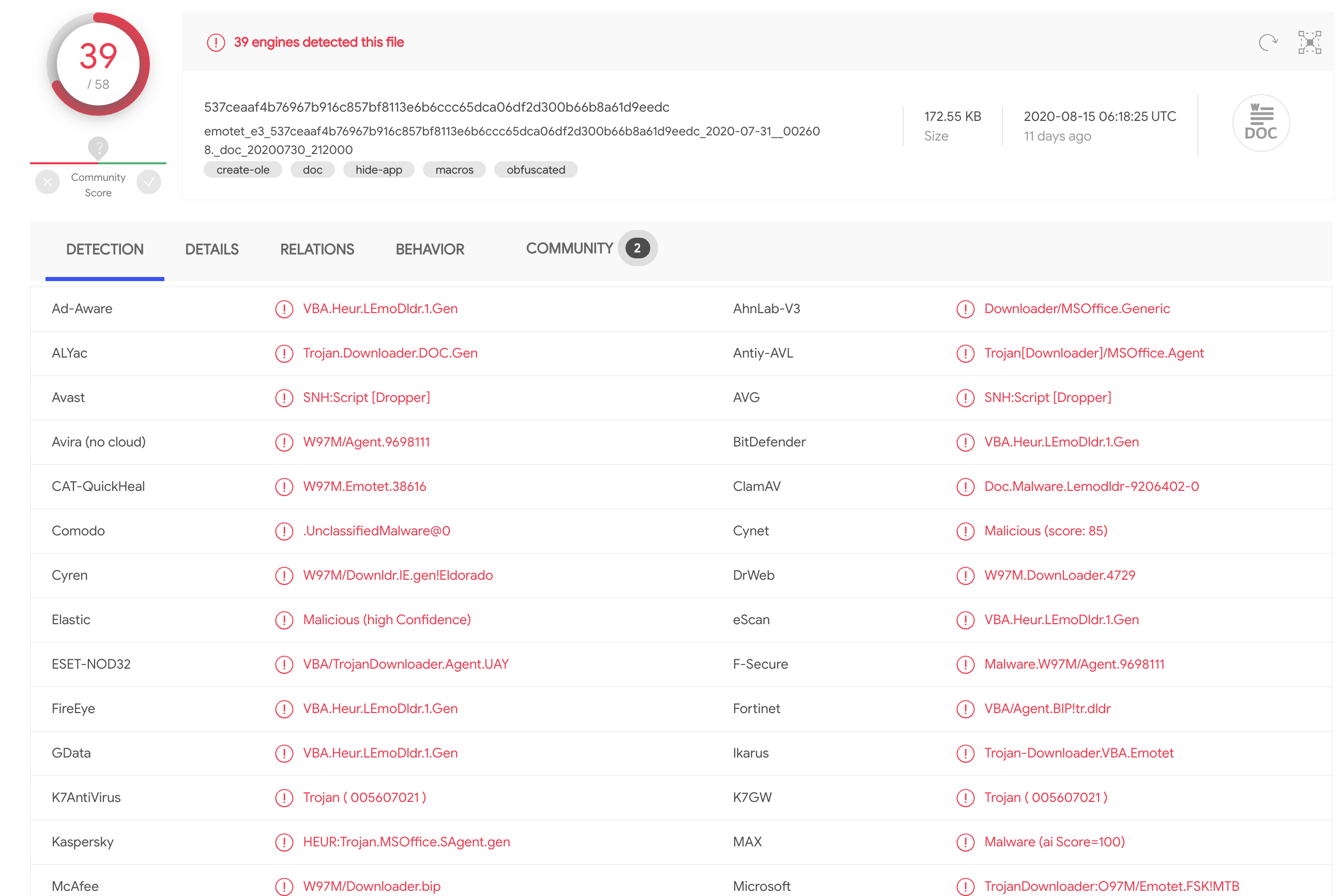

进行沙箱分析

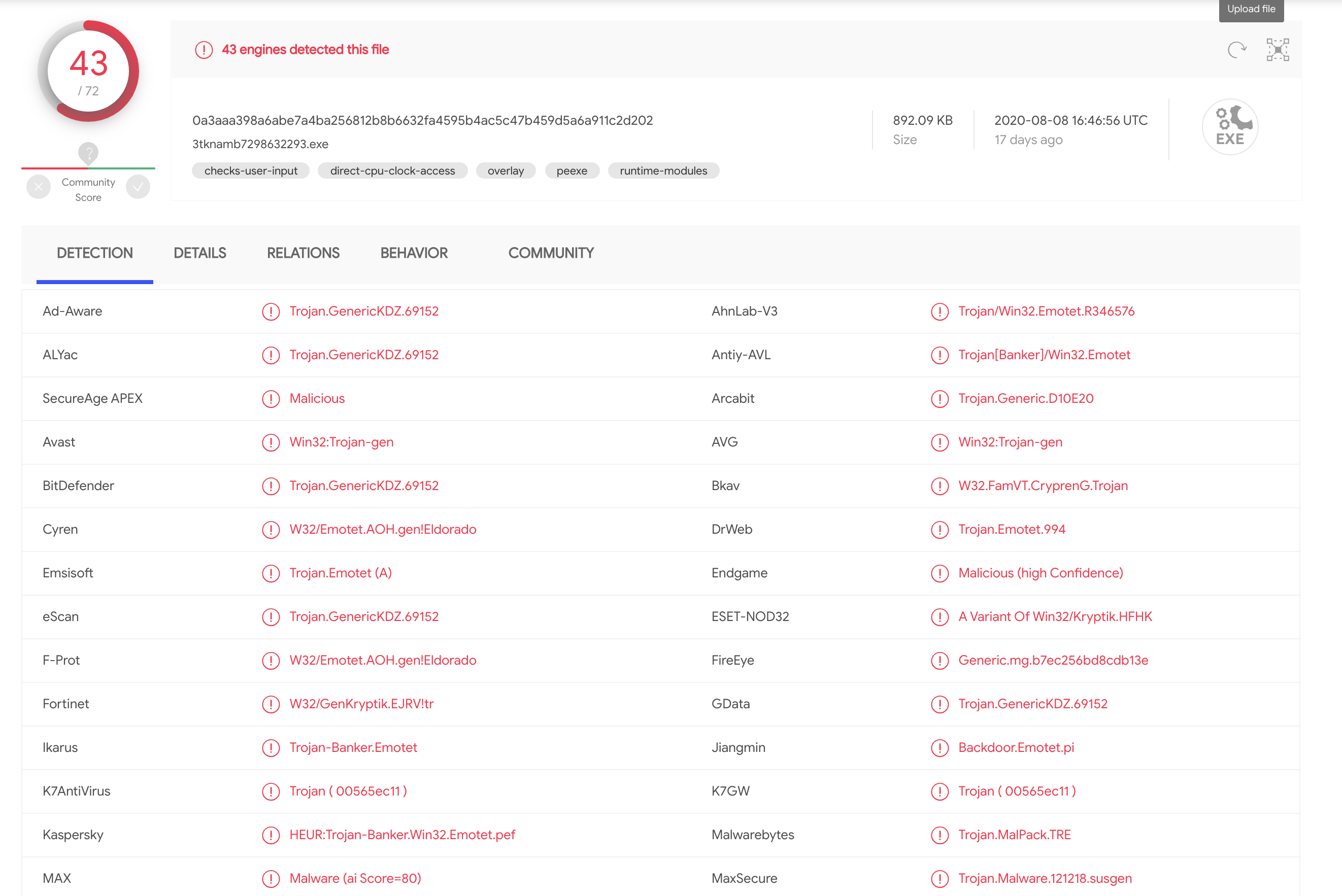

放入沙箱进行分析,确定其为恶意文件:

同样,也可以对3tknamb7298632293.exe 文件进行沙箱检查,确定其为恶意文件:

找寻感染起因

以下是答案中整个的整个感染情况,可以看到,我遗漏了分析恶意恶意链接(e-dsm.com.br)的来源。在找到初始的恶意链接后,应该关联分析,找到这个链接来源,是自动访问的?还是人为访问的?认为访问的话,是通过因为什么去访问的?

图:答案中给出的感染链

以下给出找寻感染起因的探索。

首先,我们拿到PCAP,应该对流量类型做一个直接的观察,比如:

-

看流量中有哪些协议

- 占比最高的协议

- 占比最少的协议

- 比较特别的协议

- http协议

- SMTP

- 对行为调查有帮助的协议

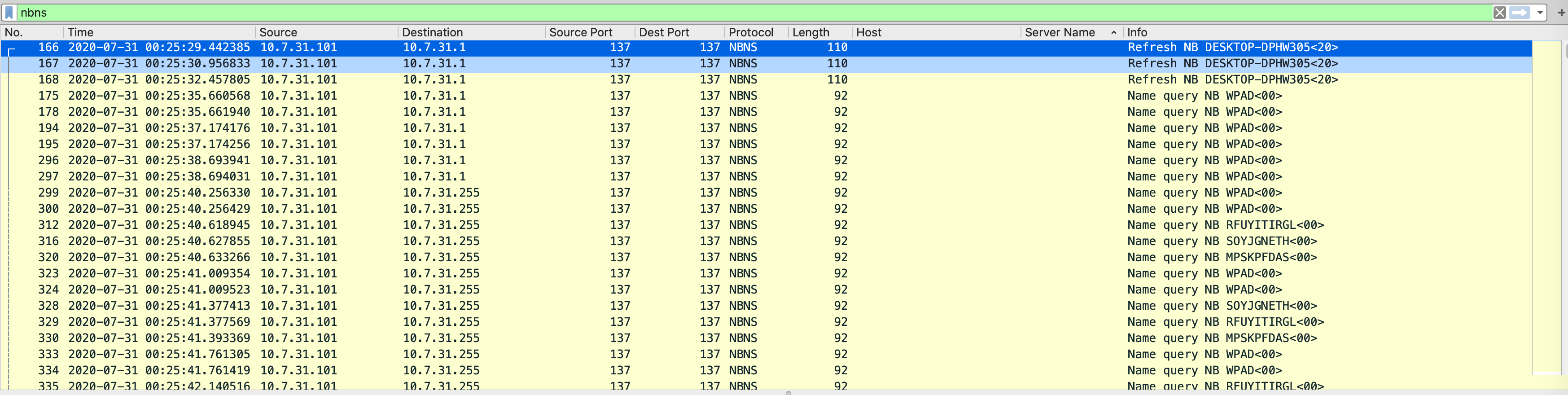

- 比如nbns协议,帮助发现资产信息

-

分析特别的协议

- HTTPS的流量通常来说是最多的

- HTTP流量比较少,且在Windows中有一部分有可能是Windows更新服务windowsupdate.com

- POST请求形式的HTTP流量需要格外注意

一些命令

- 快速过滤出来,未加密的请求流量(http,且排除SSDP流量,即排除本地局域网的请求)

http.request and !(ssdp)

C2数据

在后门启动成功后,攻击者连接上了被害主机,此时攻击者需要远程对被害主机执行命令、进行控制,这个阶段称为C2(Command and Control)。从流量中,一般这种C2的数据往往是以一个高频交互的记录显示,在被害主机和攻击者C2服务器之间。

图:被害资产与攻击者C2服务器之间的频繁请求交互

并且,这种C2命令数据往往是加密的:

图:加密的C2命令数据

Incident Report 模版

应急响应 事件报告

看了答案后,发现一个标准的(应急响应)事件报告包含更多东西,不仅是调查的过程,主要包含以下几个:

- Environment(调查的资产信息/环境)

- LAN segment range

- Domain

- Domain controller

- LAN segment gateway

- LAN segment broadcast address

- Incident Report

- Executive summary(感染过程总结)

- Victim details(受害者细节)

- IP address

- MAC address

- User account name

- Indicators of compromise (IOCs)

- SHA256 hash

- File size

- File name

- File location

- File description

- HTTP traffic to retrieve the malware

- 即 下载恶意文件的HTTP流量记录

- HTTP traffic for remote request infection activity

- 即 感染相关的远程请求活动的HTTP流量记录

- INVESTIGATION(调查过程)

- 最后可以给一个精简的流程图

知识点补充

NBNS协议

NBNS(NetBIOS Name Service) Protocal,该协议将人类可读的名称转换为IP地址,本身是是NetBIOS-over-TCP协议套件的一部分。

在Windows系统上,该服务通常称为WINS。[2]

我们可以直接在WireShark中搜索nbns,可以显示局域网中的设备搜寻信息,帮助我们定位受害资产的详细信息,如下图:

SSDP协议

SSDP, Simple Service Discovery Protocol.

简单服务发现协议提供了在局部网络里面发现设备的机制。[1]

SMB&SMB2协议

服务器信息块(SMB)协议是一个应用层协议主要用于在计算机间共享文件、打印机、串口等。[3]

SMB2是对老版本SMB进行的重新设计。

References

[2] https://wiki.wireshark.org/NetBIOS/NBNS

[3] https://www.cnblogs.com/findumars/p/6009350.html