Pcap and alerts for an ISC diary

题目

Pcap and alerts for an ISC diary

NOTES:

- The ISC diary is for Wednesday 2020-08-05: Traffic Analysis Quiz: What's the Malware From This Infection?

- Zip files are password-protected. If you don't know the password, look at the "about" page of this website.

ASSOCIATED FILES:

2020-08-04-traffic-analysis-quiz.pcap.zip 759 kB (758,550 bytes)

- 2020-08-04-traffic-analysis-quiz.pcap (1,514,103 bytes)

2020-08-04-traffic-analysis-quiz-alerts.zip 3.5 MB (3,500,298 bytes)

- 2020-08-04-traffic-analysis-quiz-alerts.jpg (4,059,252 bytes)

- 2020-08-04-traffic-analysis-quiz-alerts.txt (17,257 bytes)

做题笔记

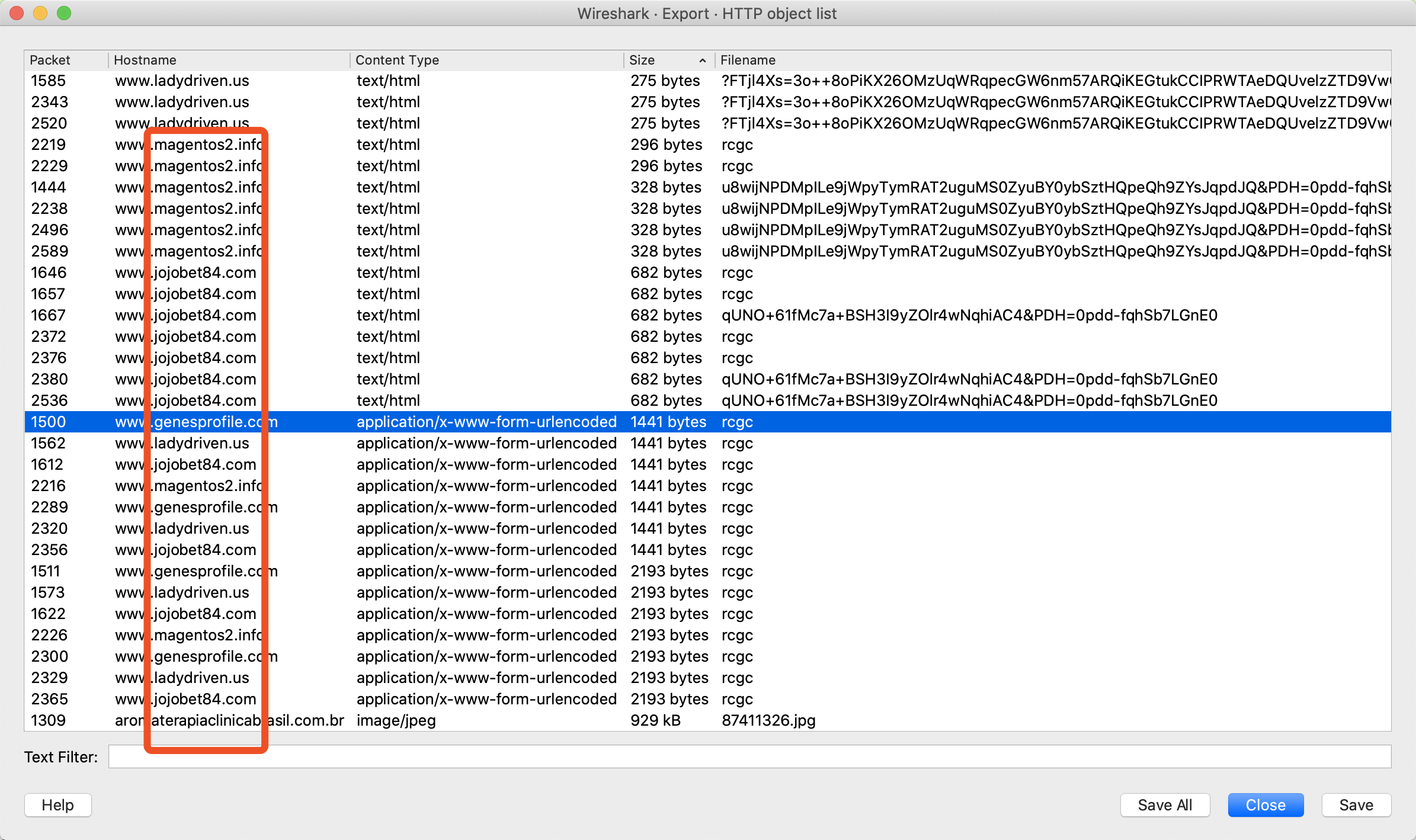

查看object

这次的目标是找到感染的恶意软件,既然是找到文件,那么直接导出object看看

像这些英文字母和数字组合,或者TLD属于廉价、免费域名的,需要格外注意。

导出文件

可以看到,http的object中有一个从可以域名下载的图片,且这个图片的大小,比一般jpeg文件要大,怀疑是个图片马,导出查看。

导出后,发现该图片无法正常打开,可能是混杂了多余的数据流,我们用binwalk分析一下:

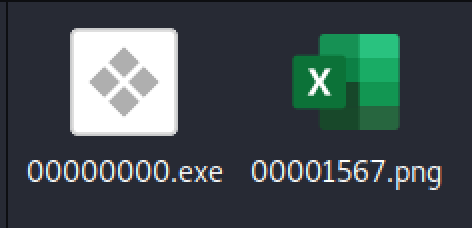

可以看到,其中有一个EXE文件,还有一个PNG图片,非常可疑。我们使用foremost工具分离该文件87411326.jpg:

$ foremost 87411326.jpg

得到一个PNG文件和EXE文件:

猜测:用户下载了这个用Excel图标伪装的exe文件,导致了感染。

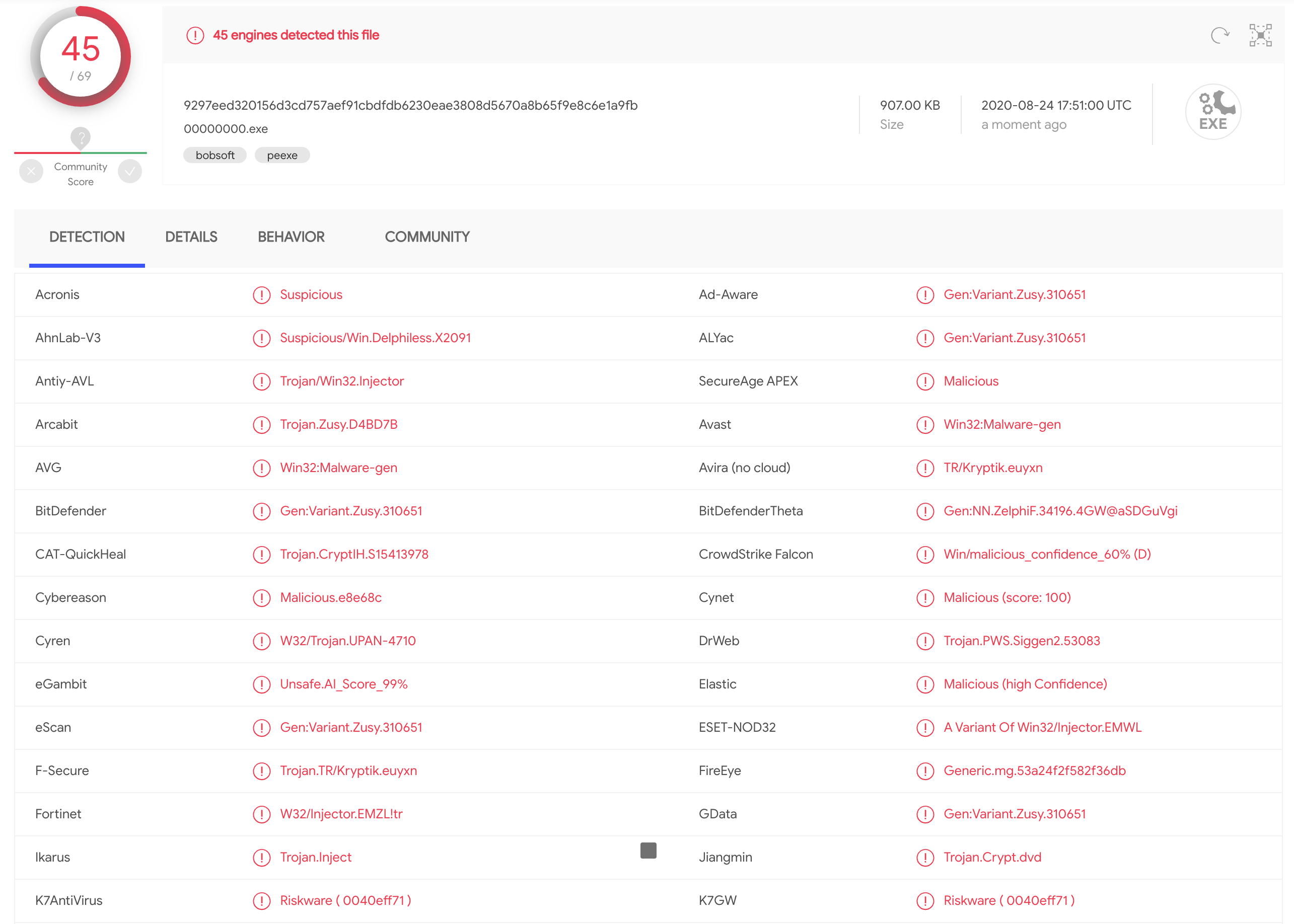

文件分析

将该exe文件直接上传至VirusTotal进行检测:

惨烈,可以确定该文件就是恶意文件。

搜寻感染主机

通过Packet ID搜索对应的流量记录,发现了资产访问恶意网址并且下载的记录

线索梳理

- 感染资产:

10.8.4.101 - 恶意网站:

aromaterapiaclinicabrasil.com.br - 恶意文件:

87411326.jpg - 感染过程:受害者主机

10.8.4.101访问恶意网站aromaterapiaclinicabrasil.com.br后,下载图片形式的恶意文件87411326.jpg,该文件本质是一个exe文件,用excel的图标进行伪装,欺骗用户点击从而感染

补充

从流量角度看文件真实内容

本题的另一个常用判断我遗漏了,就是直接通过follow流量可以看到请求响应包的内容。在这个文件中,我们的Content-Type显示为jpeg,但文件的内容从二进制直接转为String后查看到,文件头内容显示为Windows PE,即Windows可执行文件的特征,因此可以很大程度上判定这是一个恶意文件。

总结

该题目的感染过程是,受害者主机10.8.4.101 访问恶意网站aromaterapiaclinicabrasil.com.br后,下载图片形式的恶意文件87411326.jpg,该文件本质是一个exe文件,用excel的图标进行伪装,欺骗用户点击从而感染。

可以学习到的是,一般来说,图片文件较大,且不是高质量压缩的格式,比如jpeg的,有可能是图片马。可以用Binwalk进行分析,然后用dd命令手动切割提取恶意文件,或者用foremost工具自动提取恶意文件。

当有一些疑似对恶意文件无法在本地进行分析、提取时,可以用shasum -a 256 xxxxxx.file命令对该疑似文件做一个哈希摘要,然后将其在VirusTotal等公开沙箱(app.any.run,capesandbox.com)进行搜索。