FRANK-N-TED (WHAT'S GOING ON?)

内容

## 2020-06-12 - TRAFFIC ANALYSIS EXERCISE - FRANK-N-TED (WHAT'S GOING ON?)

ASSOCIATED FILES:

- Zip archive of the pcap: 2020-06-12-traffic-analysis-exercise.pcap.zip 5.5 MB (5,481,011 bytes)

- 2020-06-12-traffic-analysis-exercise.pcap (6,563,386 bytes)

NOTES:

- All zip archives on this site are password-protected with the standard password. If you don't know it, look at the "about" page of this website.

## SCENARIO

Frank and Ted are two brothers who have a business named "Frank-n-Ted" along with a Windows-based Active Directory (AD) infrastructure.

LAN segment data:

- LAN segment range: 10.6.12.0/24 (10.6.12.0 through 10.6.12.255)

- Domain: frank-n-ted.com

- Domain controller: 10.6.12.12 - Frank-n-Ted-DC

- LAN segment gateway: 10.6.12.1

- LAN segment broadcast address: 10.6.12.255

## QUESTIONS

- Figure out what's going on. Frank and Ted are busy watching a silly He Man video on Youtube.

## ANSWERS

- Click here for the answers.

Notes

先看一下HTTP

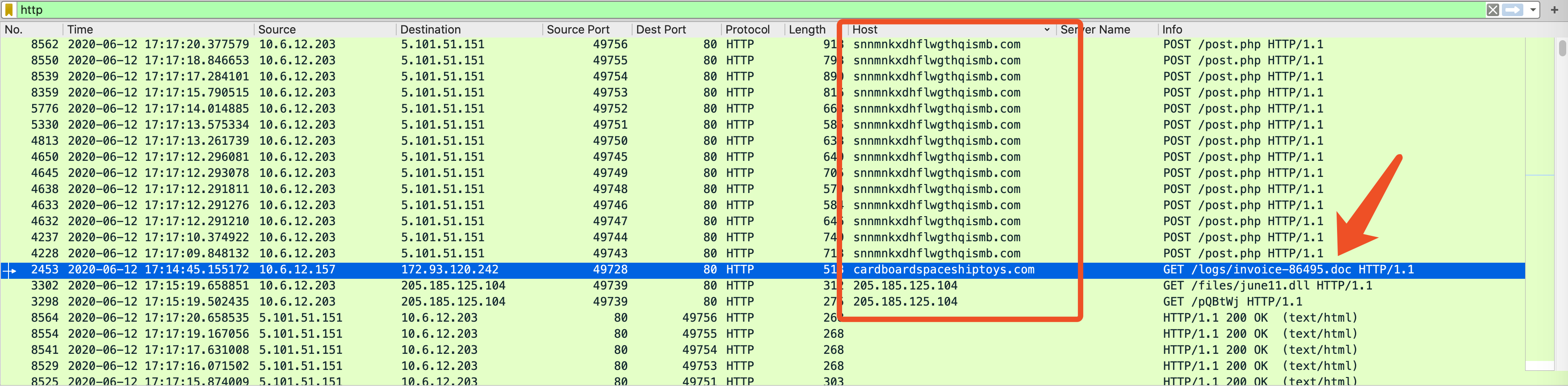

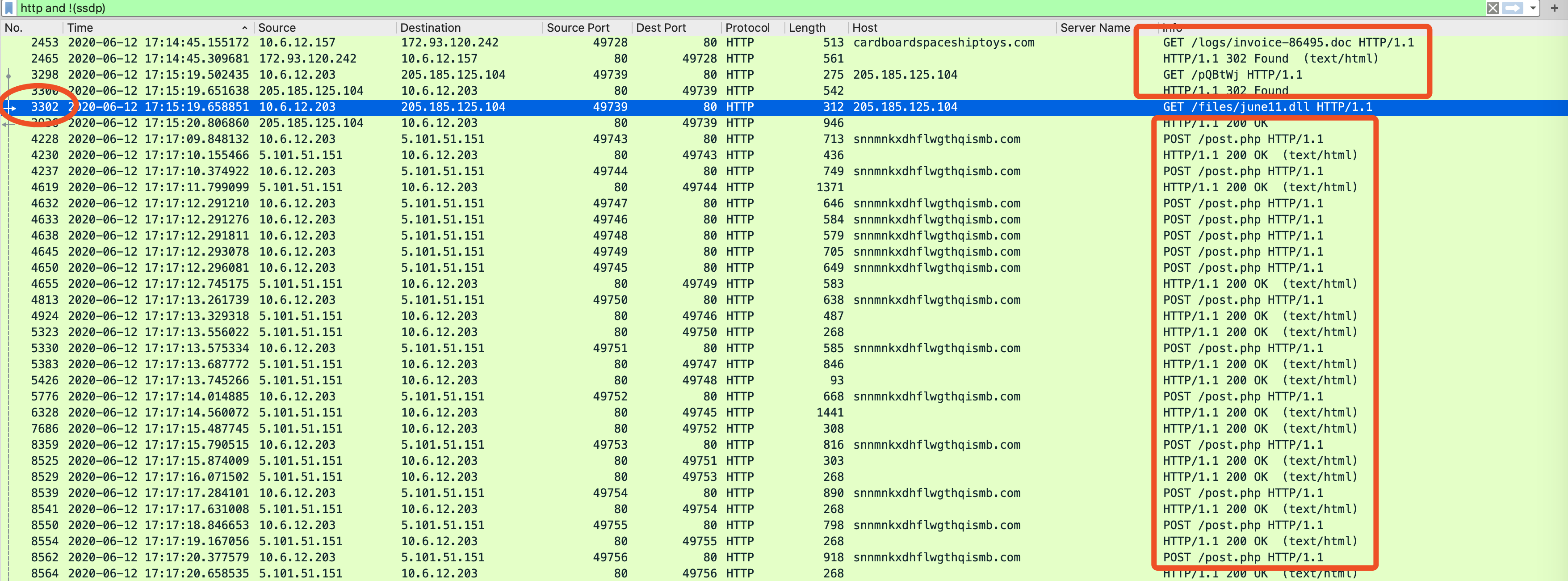

搜索HTTP流量,看HOST中是否有可疑的,可以看到,都是资产去访问很长的域名,或者IP,都比较可疑。并且,这种POST形式的HTTP流量,本身就比较可疑。其中有一个10.6.12.157访问外部IP172.93.120.242,下载了一个invoice-86495.doc的doc文件,比较可疑。

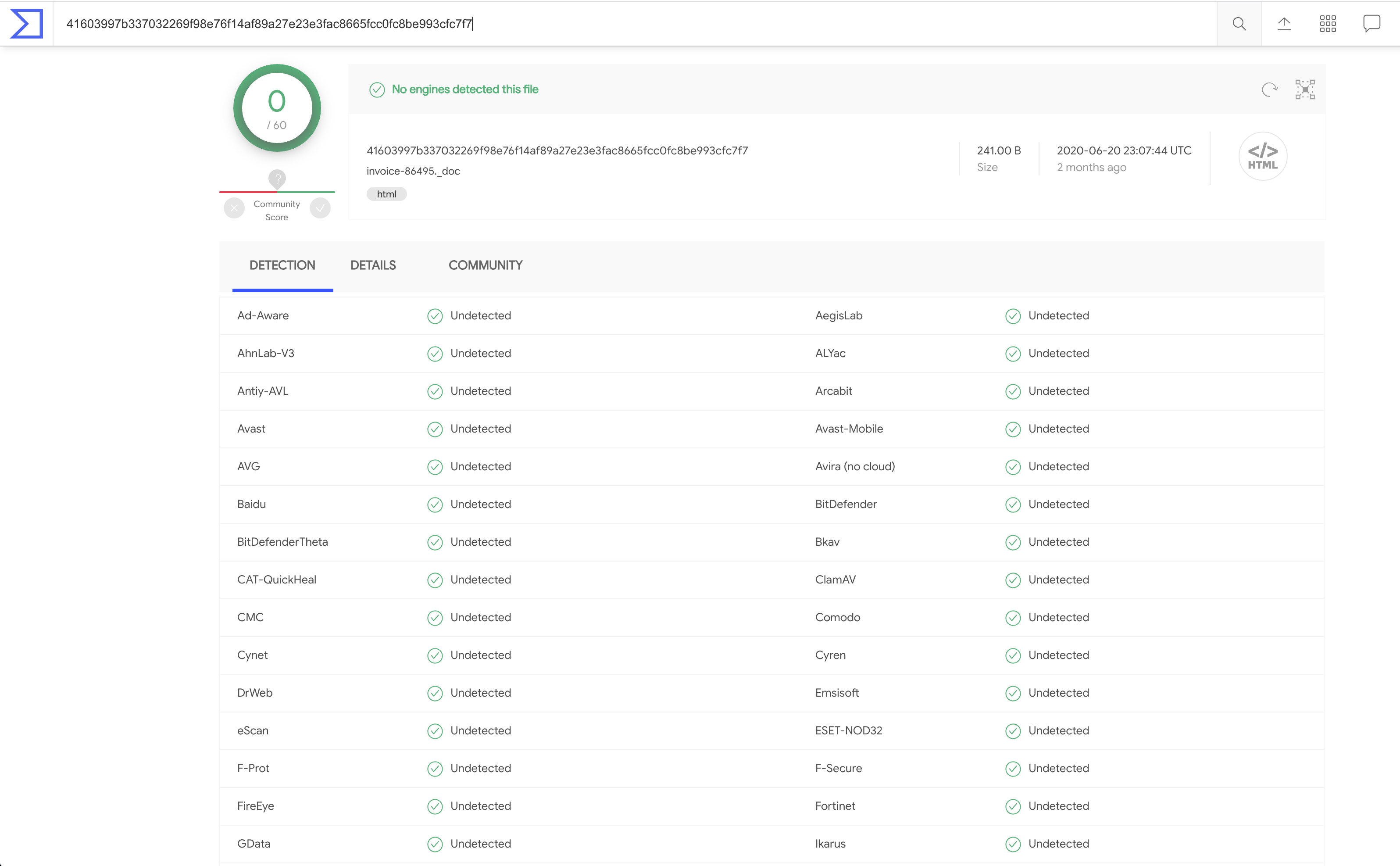

导出该可疑文件,放入沙箱进行检查。发现全绿,文件可能没有问题。查看对应的HOST:cardboardspaceshiptoys.com是否有问题,可以看到,VT捕捉到了它的一个恶意行为。

恶意文件检查

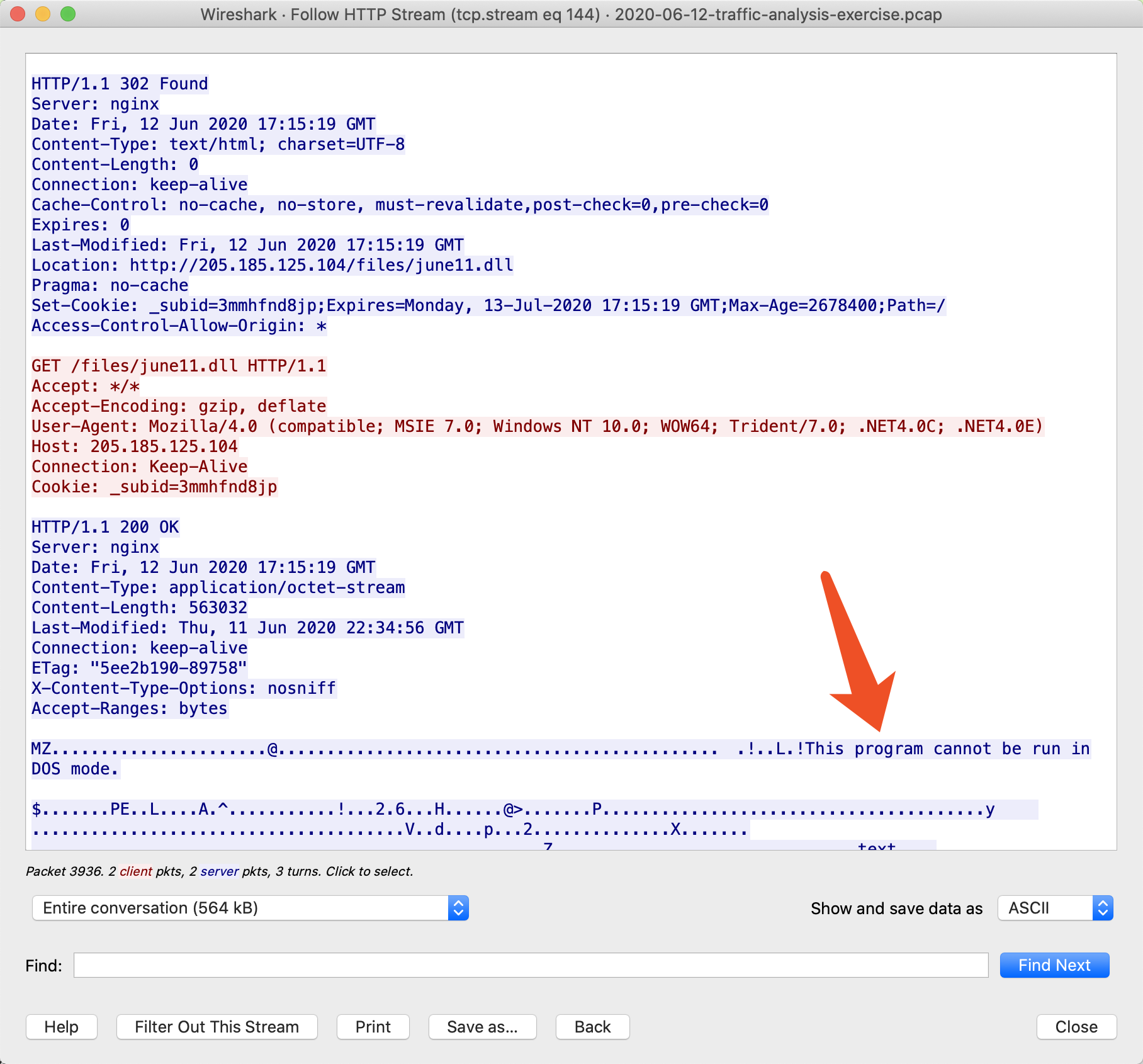

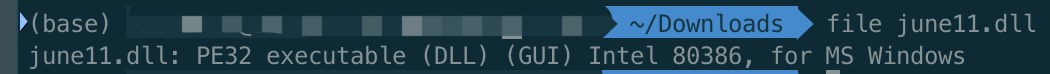

接下来,我们换个方向,看到了一个下载june.dll文件的行为,follw后发现其下载了一个可执行文件,比较可疑,导出进行分析:

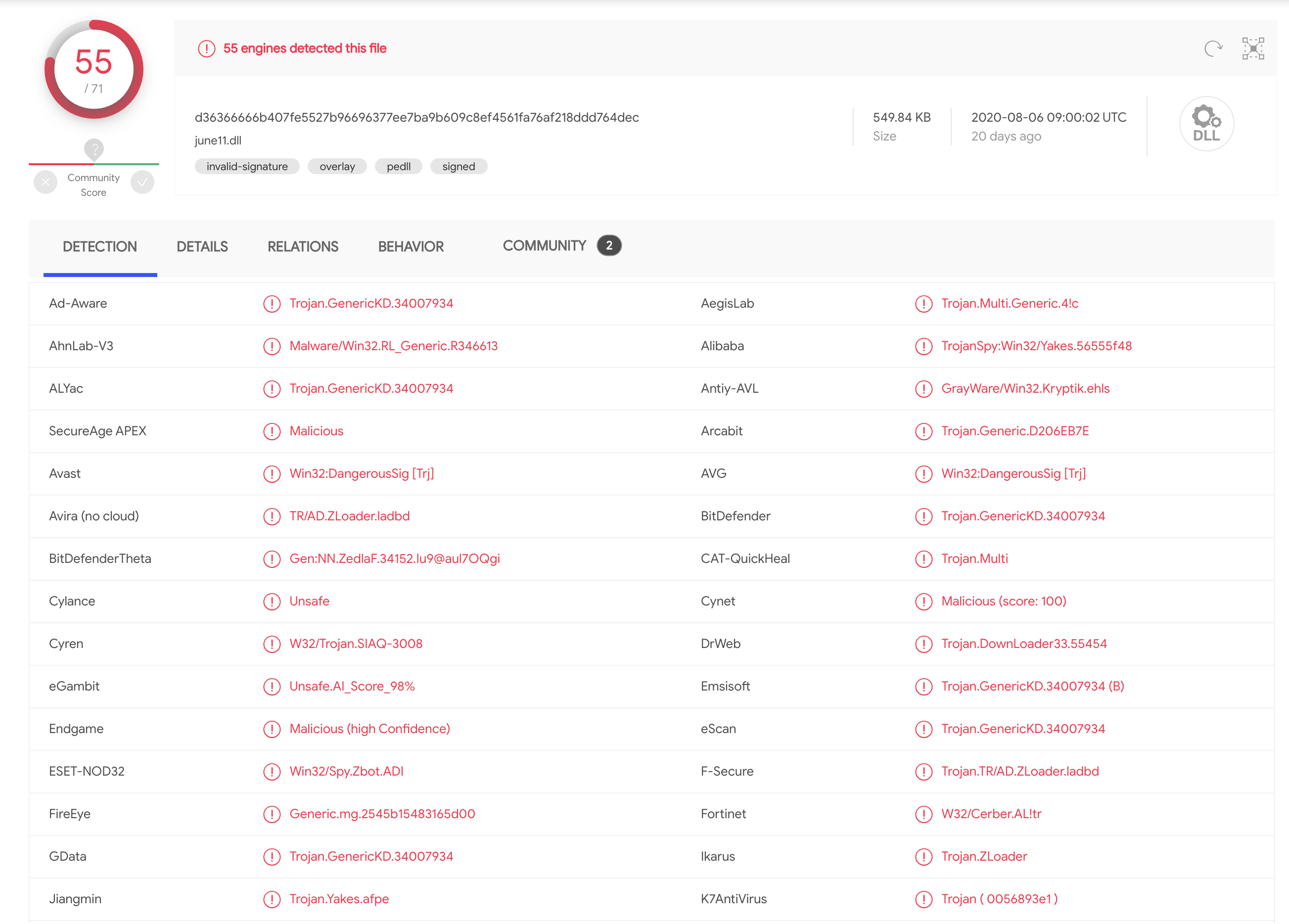

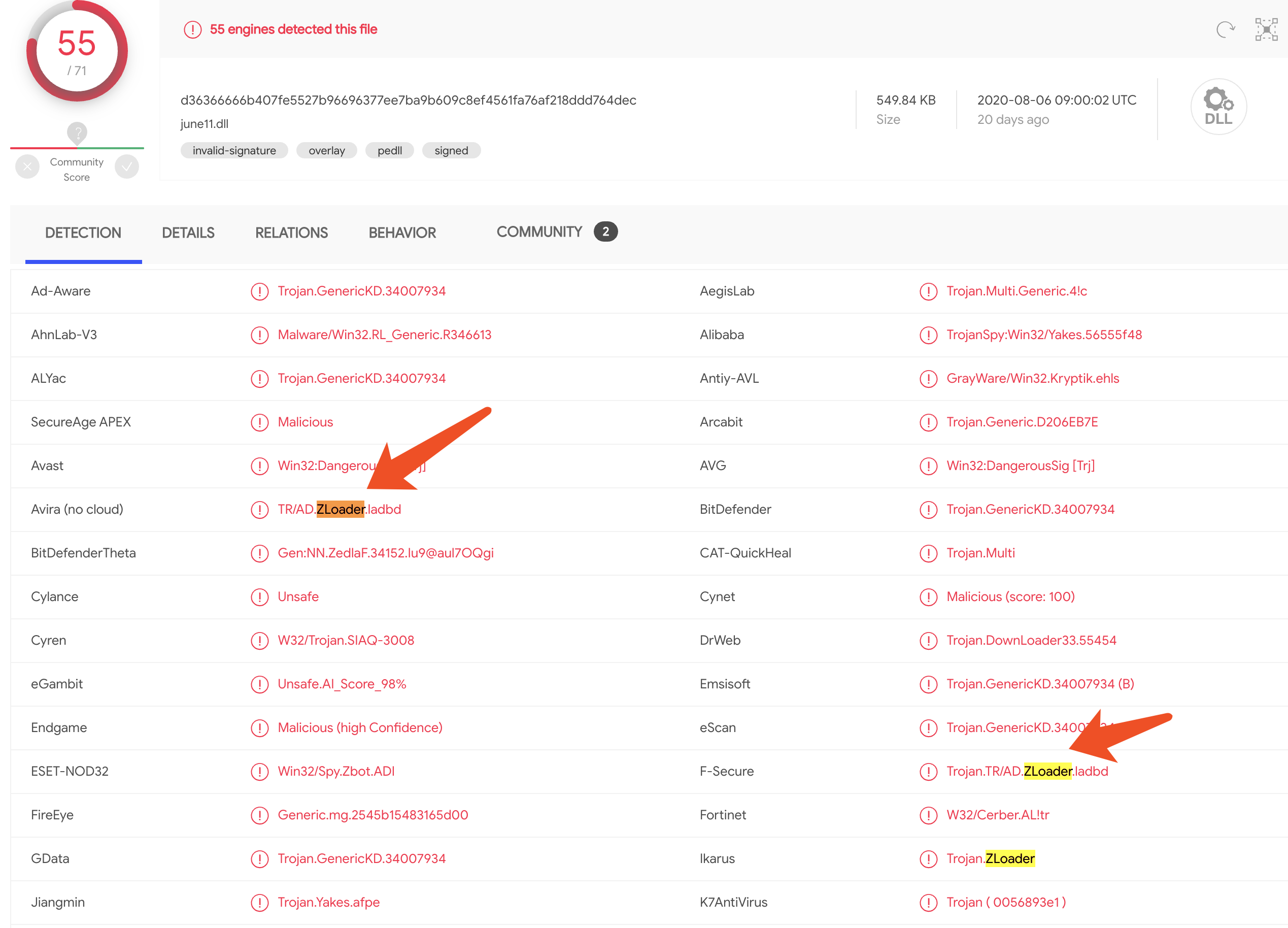

上传June.dll文件进行分析,可以看到其为恶意文件

记录一下,资产IP:10.6.12.203访问恶意IP:205.185.125.104,下载恶意文件june11.dll,流量记录ID为:3302。

分析下载行为的前后活动

以该恶意IP为基准,排查资产下载该IP的恶意文件这一行为前后的活动。重点看前面,它是经过什么方式,才让资产去下载恶意文件。

可以看到,在下载这个恶意文件之前,资产IP10.6.12.157访问了一个172.93.120.242IP下载了一个doc文件,然后有一个302跳转。后在经过几十秒后,另一资产IP10.6.12.203访问了205.185.125.104,又有一次302跳转,后面10.6.12.203才向205.185.125.104下载了恶意文件。随后就是资产IP10.6.12.203与5.101.51.151之间的频繁交互。

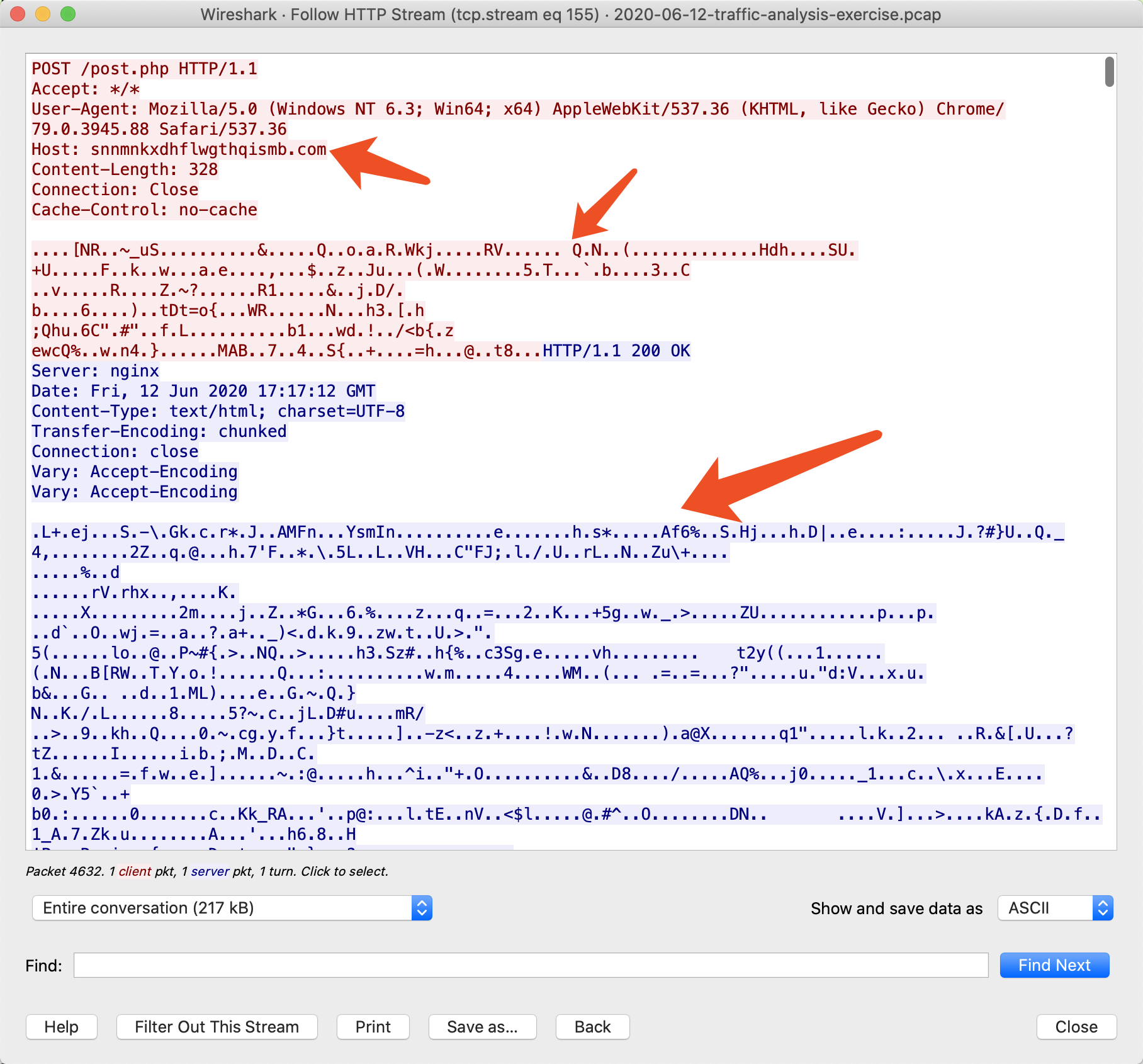

follow之后的频繁交互,可以看到,请求响应都为乱码,结合通讯频率,猜测其为C2通讯的信息,即主机此时已经沦陷:

部分总结

10.6.12.203访问205.185.125.104,下载了恶意文件,随后就是资产IP10.6.12.203与C2服务器5.101.51.151之间的频繁交互

提出问题

先前都是10.6.12.157与172.93.120.242的交互,为什么一下子就是变成10.6.12.203访问205.185.125.104呢?中间发生了什么呢?

资产10.6.12.157与10.6.12.203是什么关系呢?分别是什么类型的资产呢?

确定疑似受害资产的信息

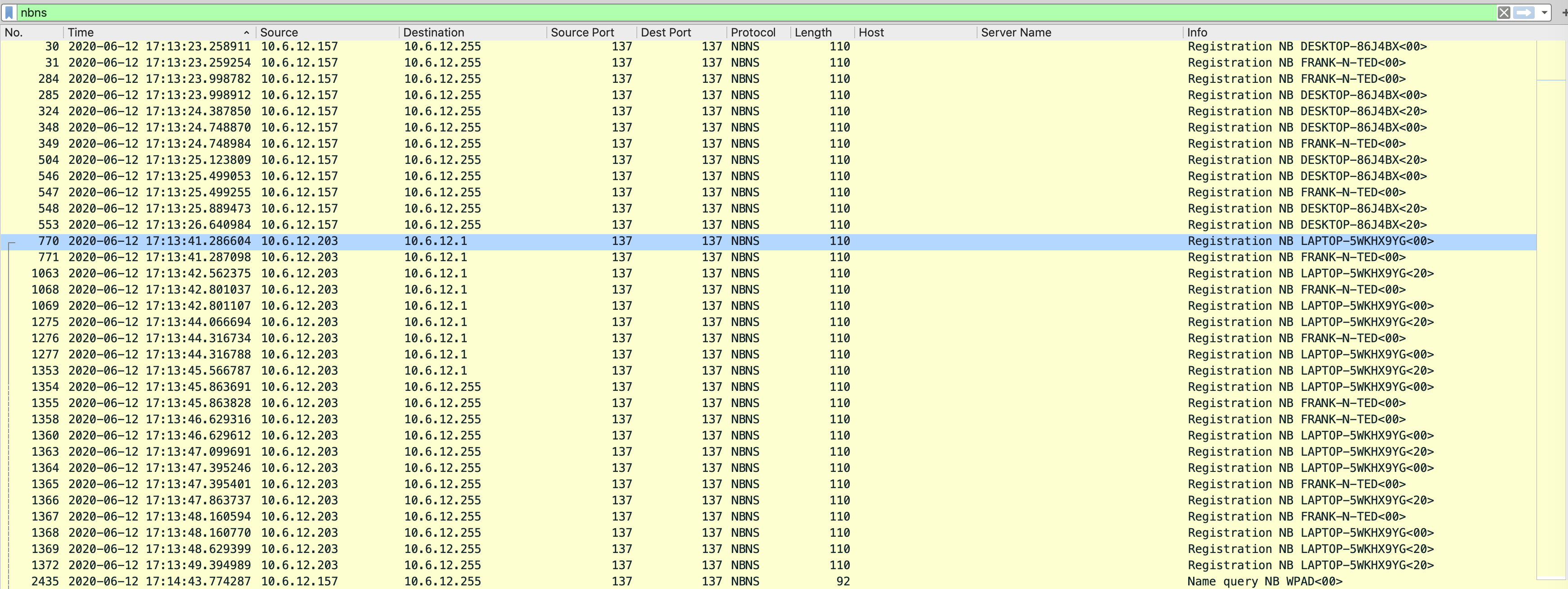

搜索nbns协议的记录,看资产IP在局域网的请求交互,可以确定资产IP的身份标识。

可以确定资产的身份标识 :

-

10.6.12.203——LAPTOP-5WKHX9YG -

10.6.12.157——DESKTOP-86J4BX

确定资产沦陷的先后关系

搜索ip.addr == 205.185.125.104 && tcp发现该外部IP最早的一条TCP通讯为:

3295 2020-06-12 17:15:19.355115 10.6.12.203 205.185.125.104 49739 80 TCP 66 49739 → 80 [SYN] Seq=0 Win=65535 Len=0 MSS=1460 WS=256 SACK_PERM=1

最早与其交互的资产IP为10.6.12.203。其时间点为:2020-06-12 17:15:19.355115。

搜索10.6.12.157与205.185.125.104的交互,发现没有交互:

ip.dst == 205.185.125.104 && ip.src == 10.6.12.157

ip.src == 205.185.125.104 && ip.dst == 10.6.12.157

可以确定:恶意IP205.185.125.104不直接尝试控制资产10.6.12.157。猜测原因为:10.6.12.157为局域网内的资产,没有公开入口。

总是,我们发现两者没有交互,所以没有办法验证攻击者进行了内网横向渗透。

最终结果

资产IP 10.6.12.203访问205.185.125.104,下载了恶意文件,随后就是资产IP10.6.12.203与C2服务器5.101.51.151之间的频繁交互

结果补充

木马类型的鉴别和相关关联

在我的解答过程中,我发现自己遗漏了对木马文件的类型识别和相关分析。例如下图,我从VT上可以初步判别该木马文件为Zloader[5],在实际分析过程中,我需要去了解这个木马的相关信息:

- 比如它主要利用的通讯协议是什么

- 该木马的通讯流量是否可以解密

- 该木马的利用方法一般是什么样的

- ...

TCP外网访问流量过滤操作

(http.request or tls.handshake.type eq 1) and !(ssdp)

该操作选择展示http请求流量或者https的握手请求,并且过滤了本地局域网访问的ssdp协议。用以展现局域网内向外网发起请求的TCP流量/

标准答案

IP address: 10.6.12.157 MAC address: 00:11:75:68:42:d3 (IntelCor_68:42:d3) Host name: DESKTOP-86J4BX User account name: ted.brokowski

IP IP address: 10.6.12.203 MAC address: 84:3a:4b:6d:fc:e2 (IntelCor_6d:fc:e2) Host name: LAPTOP-5WKHX9YG User account name: frank.brokowski

报告总结

- Environment(调查的资产信息/环境)

- LAN segment range

- Domain

- Domain controller

- LAN segment gateway

- LAN segment broadcast address

- Incident Report

- Executive summary(感染过程总结)

- Victim details(受害者细节)

- IP address

- MAC address

- User account name

- Indicators of compromise (IOCs)

- SHA256 hash

- File size

- File name

- File location

- File description

- HTTP traffic to retrieve the malware

- 即 下载恶意文件的HTTP流量记录

- HTTP traffic for remote request infection activity

- 即 感染相关的远程请求活动的HTTP流量记录

- INVESTIGATION(调查过程)

- 最后可以给一个精简的流程图

补充

Windows-based Active Directory (AD) infrastructure

活动目录

是在微软Windows Server中,负责架构中大型网络环境的集中式目录管理服务(Directory Services),在Windows 2000 Server开始内置于Windows Server产品中,它处理在组织中的网络对象,对象可以是用户、组群、电脑、网域控制站、邮件、配置文件、组织单元、树系等等,只要是在活动目录结构定义档(schema)中定义的对象,就可以存储在活动目录资料档中,并利用活动目录 Service Interface来访问,实际上,许多活动目录的管理工具都是利用这个接口来调用并使用活动目录的资料。[1]

DHCP

动态主机设置协议(英语:Dynamic Host Configuration Protocol,缩写:DHCP),又称动态主机组态协定,是一个用于IP网络的网络协议,位于OSI模型的应用层,使用DHCP协议工作,主要有两个用途:[2]

- 用于内部网或网络服务供应商自动分配IP地址给用户

- 用于内部网管理员对所有电脑作中央管理

IGMP

网路群组管理协议(英语:Internet Group Management Protocol,缩写:IGMP)是用于管理网路协议多播组成员的一种通信协议。IP主机和相邻的路由器利用IGMP来创建多播组的组成员。像ICMP用于单播连接一样,IGMP也是IP多播说明的一个完整部分。 IGMP为互联网协议的一种,属于开放系统链接(OSI) 模块的第三层协议,IP主机用它将主机的多点发送成员人数报告给临近的多点发送路由器。[3]

LDAP

LDAP 的全称是 Lightweight Directory Access Protocol,「轻量目录访问协议」。

划重点,LDAP 「是一个协议」,约定了 Client 与 Server 之间的信息交互格式、使用的端口号、认证方式等内容。[4]

域控制器

域控制器是指在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为“域控制器(Domain Controller,简写为DC)”。

局域网网关

LAN segment gateway

References

[1] 活动目录,https://zh.wikipedia.org/wiki/Active_Directory

[2] 动态主机设置协议,https://zh.wikipedia.org/wiki/%E5%8A%A8%E6%80%81%E4%B8%BB%E6%9C%BA%E8%AE%BE%E7%BD%AE%E5%8D%8F%E8%AE%AE

[3] 因特网组管理协议,https://zh.wikipedia.org/wiki/%E5%9B%A0%E7%89%B9%E7%BD%91%E7%BB%84%E7%AE%A1%E7%90%86%E5%8D%8F%E8%AE%AE

[4] LDAP 协议入门(轻量目录访问协议),https://zhuanlan.zhihu.com/p/147768058

[5] ZLoader Banking Malware Resurfaces, https://www.bankinfosecurity.com/new-version-zloader-banking-malware-resurfaces-a-14336